Es precisamente esto último que mencionamos lo que hace que sea un peligro para la seguridad. Puede ser utilizado para el robo de datos o infectar nuestro equipo. Para ello bastaría con que lo conectemos al ordenador y reciba corriente.

En qué se diferencia un pendrive de un Rubber Ducky

El problema es que físicamente puede pasar desapercibido un Rubber Ducky. Alguien puede ver un dispositivo de este tipo y pensar que es un pendrive normal y enchufarlo al ordenador. Sin embargo por detrás pueden estar ejecutándose scripts que roben archivos o infecten el equipo.

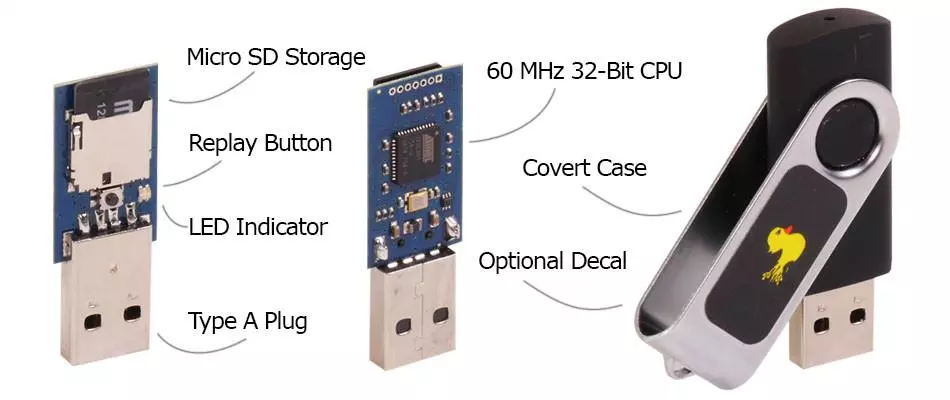

Pero si nos centramos en el interior de un Rubber Ducky, nos encontraremos con que disponen de una CPU de 60 MHz y 32 Bits. La CPU se compone de la ALU (Unidad Aritmético Lógica) que es capaz de realizar operaciones con bits. También cuenta con una CU (Unidad de Control), que sirve para controlar el flujo de entrada y salida de datos.

Estos componentes de hardware son los que, a diferencia de un pendrive convencional, van a permitir que realice operaciones en lugar de ser el ordenador. Es justo esta la diferencia real con una memoria USB normal, ya que físicamente podría ser inapreciable.

Pero al igual que visualmente podemos tener dificultades para reconocer un Rubber Ducky y diferenciarlo de un pendrive normal, nuestro ordenador y antivirus tampoco lo van a tener fácil. Básicamente van a identificarlo como una memoria de almacenamiento más y no nos van a alertar de que se trata de algo peligroso.

Cómo pueden atacarnos con un Rubber Ducky

¿Qué podrían hacer si uno de estos dispositivos cae en nuestras manos y lo enchufamos al ordenador? Lo cierto es que podrían tomar el control del equipo y básicamente actuar como si tuvieran acceso físico. Podrían robar información, contraseñas y comprometer así la privacidad y seguridad de la víctima.

Acceso remoto al sistema

Uno de los peligros de un Rubber Ducky es que puede dar acceso a un pirata informático al control total de un sistema. A fin de cuentas está actuando como si el atacante estuviera delante de la pantalla ejecutando comandos, ya que son scripts preconfigurados.

Este dispositivo puede abrir un vínculo entre el servidor de control y el sistema de la víctima. Esto permitirá que un tercero, sin necesidad de estar físicamente allí, pueda tomar el control del ordenador y manipularlo como quiera. Puede configurar lo que se conoce como puerta trasera, de forma similar a un troyano.

Robo de datos

Por supuesto, a través de un Rubber Ducky el atacante va a poder robar información personal de la víctima y contenido que haya oculto en el sistema. Puede tener un script que copie determinados archivos e información que haya en Windows, por ejemplo, simplemente cuando la víctima lo conecta a un puerto USB correspondiente.

La información personal puede estar en peligro si por error conectamos una memoria de estas características. Rápidamente podrían robar datos que tengamos almacenados en el equipo y sin que nos demos cuenta de inmediato de este problema.

Registro de contraseñas

De forma similar, un Rubber Ducky puede estar configurado para registrar las pulsaciones de teclas al iniciar sesión en cualquier plataforma. Esto se conoce como keylogger, y es un tipo de software malicioso que se encarga de robar las claves de acceso al registrar todo lo que ponemos.

Sin duda este es uno de los peligros más importantes de este peculiar pendrive. La contraseña es la principal barrera de seguridad de cualquier equipo o cuenta de usuario y puede verse comprometida con un script configurado para registrar todo lo que escribimos.

Cómo protegernos de un Rubber Ducky

Entonces, ¿qué podemos hacer para protegernos y evitar ser víctima de este problema? Sin duda lo más importante es el sentido común y desconfiar de cualquier memoria que llega a nuestras manos. Por ejemplo es un error importante poner un pendrive que nos hemos encontrado en la calle.

Se han dado casos en los que un atacante ha soltado este tipo de dispositivos en facultades y centros similares, donde es probable que alguien lo encuentre y decida enchufarlo en su ordenador para ver qué hay. Esto automáticamente va a poner en riesgo su seguridad y podría ver cómo pierde el control del sistema, le roban contraseñas o datos.

Si entramos más en detalles, podremos saber si un pendrive es normal o por el contrario está ejecutando algún script si analizamos los recursos que está consumiendo. Si notamos algo extraño, un consumo mayor de lo normal, puede indicarnos que estamos ante un Rubber Ducky.

También será fundamental tener protegido nuestro equipo con un buen antivirus, además de tener el sistema correctamente actualizado. Ambas cosas pueden ayudar a prevenir la entrada de malware y permitir que aumentemos las defensas frente a amenazas de este tipo.

Si nos preguntamos si podemos crear uno de forma casera, lo cierto es que como poder, se puede. Realmente se trata de un dispositivo que ha sido modificado y cuenta con una serie de hardware capaz de actuar de la manera que hemos explicado y ejecutar scripts sin necesidad de que se haga desde un ordenador.

Sin embargo no es algo sencillo. Es imprescindible tener conocimientos avanzados. Es necesario introducir un firmware directamente en el hardware, así como configurarlo adecuadamente para que inicie de forma automática una vez se conecta a un ordenador.

En definitiva, un Rubber Ducky es un dispositivo con aspecto de un pendrive normal, pero que cuenta con el hardware y la configuración necesarios para robar datos, información personal o contraseñas de la víctima que lo enchufe a su ordenador.

Fuente obtenida de: https://www.redeszone.net/tutoriales/seguridad/rubber-ducky-ataque-dispositivo/