Investigadores del equipo Threat Analysis Group (TAG) de Google han revelado que una empresa con sede en Barcelona ha estado proporcionando herramientas personalizadas para explotar vulnerabilidades zero-days con el propósito de instalar software espía en Windows, así como los navegadores Chrome y Firefox. Este software habría sido creado por Variston IT, una compañía «joven pero de rápido crecimiento» (según su propio sitio oficial) que tendría entre sus productos un framework denominado Heliconia.

- Investigadores de Google dijeron que han vinculado a una empresa de TI con sede en Barcelona, España, con la venta de marcos de software avanzados que explotan vulnerabilidades en Chrome, Firefox y Windows Defender

- Según los indicios que tiene el grupo, el spyware está probablemente relacionado con la empresa española Variston IT, de Barcelona. Empresa que provee el framework necesario para hacer funcionar el spyware

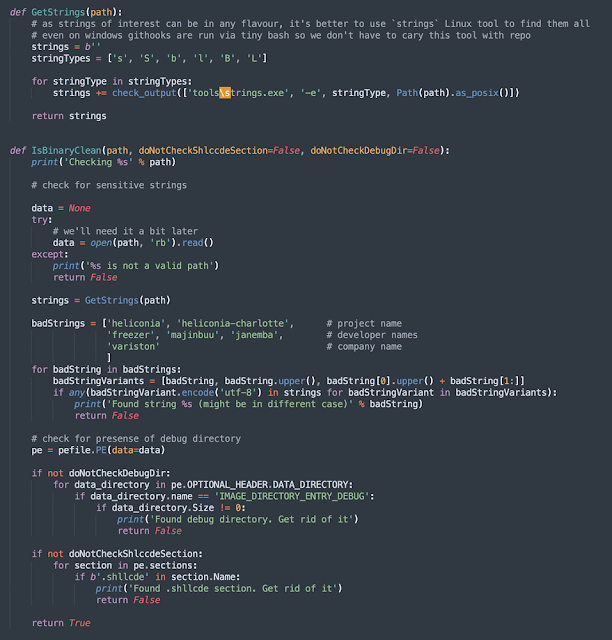

- Los desarrolladores del software de espionaje, creado en Barcelona y descubierto por Google, pusieron nombres de personajes de Dragon Ball: Freezer, Majinbuu y Janemba

Si bien el uso comercial de spyware y otros tipos de malware industrializado dejó de ser novedad hace bastante tiempo (y tenemos el caso relativamente próximo de Pegasus), hasta ahora no teníamos constancia de que una empresa española estuviera implicada en su desarrollo y venta. Y aunque en su análisis Google solo habla de «lazos posibles» con Variston, TechCrunch se ha puesto en contacto con la empresa y su director, Ralf Wegner, ha respondido diciendo que «le sorprendería» que el software estuviera disponible de forma abierta, lo que puede entenderse como una admisión.

Vulnerabilidades ya parcheadas

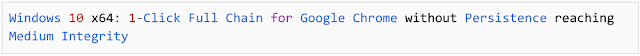

De acuerdo con las pesquisas de Google, Heliconia permite sacar provecho a un exploit que afecta al renderizado de Chrome para salir del cajón de arena del navegador y ejecutar malware. En el caso del exploit para Windows, se comienza con un PDF malicioso que ataca a Windows Defender. Finalmente, Firefox (v64 a v68) se ve afectado por varios exploits no descritos pero que afectan a las versiones Windows y Linux.

Según Google, no hay constancia de que los bugs hayan sido explotados in the wild (de forma abierta), lo que indica que cualquier ataque lanzado mediante las herramientas de Variston se ha realizado de forma controlada como zero-days, buscando sistemas concretos sin actualizar. Afortunadamente, todas las vulnerabilidades fueron parcheadas entre comienzos de 2021 y 2022, pero es posible que todavía queden sistemas afectados.

Fuentes:

https://blog.google/threat-analysis-group/new-details-on-commercial-spyware-vendor-variston/

https://www.elotrolado.net/noticias/tecnologia/variston-spyware-para-windows-chrome

https://techcrunch.com/2022/11/30/variston-spyware-chrome-firefox-windows/