Demostración en vídeo de este post:

En los ejercicios de Red Team en algunas ocasiones se deben simular campañas de phishing con el objetivo de comprobar los niveles de seguridad de las personas que trabajan en la organización. Existen muchas herramientas para hacer esto y en éste y el siguiente post, mencionaré algunas de ellas que puede que te resulten interesantes.

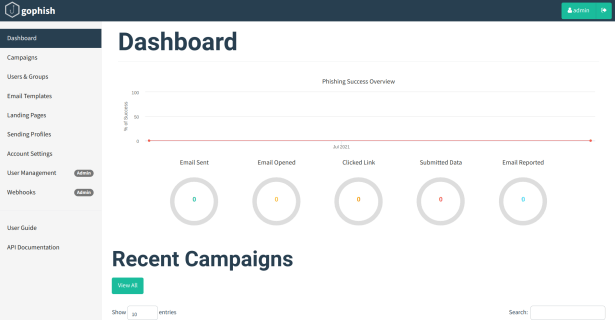

Es una herramienta de la que ya se ha hablado en el siguiente post, pero merece ser mencionada de nuevo ya que es muy potente y permite configurar campañas de Phishing en cuestión de minutos. La interfaz web es intuitiva y fiable, además se puede configurar de tal manera que múltiples usuarios se pueden conectar para lanzar nuevas campañas o ver el estado de las que se encuentran en ejecución.

Para usar la herramienta basta con seguir un procedimiento sencillo, en primer lugar se debe configurar como mínimo un servidor SMTP para el envío de los correos electrónicos y luego, el pretexto propiamente dicho, es decir, el mensaje de correo junto con otros elementos como imágenes, documentos y landing pages. Una vez preparada la campaña, se debe subir la lista de direcciones de correo y finalmente se lanza. Lo cierto es que no tiene una dificultad alta y prácticamente cualquiera puede configurar campañas de phishing utilizando esta herramienta.

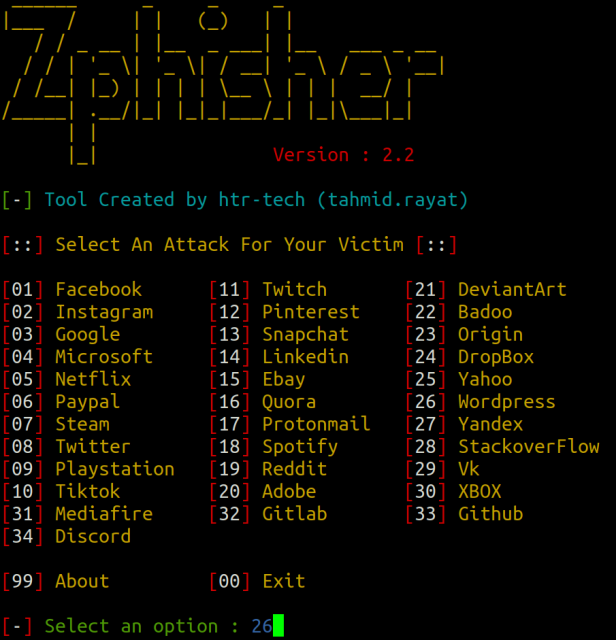

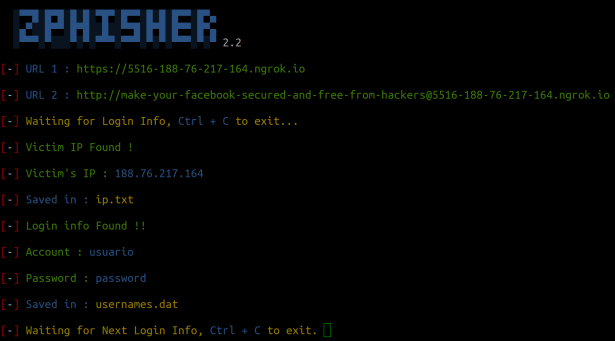

Cuenta con más de 30 plantillas para servicios de uso común tales como Facebook, Instagram, Netflix, entre otros. Es un script en bash que requiere algunas dependencias mínimas que en prácticamente cualquier sistema Linux ya se encontrarán instaladas y cuando se ejecuta, enseña un menú en el que se puede elegir alguno de los servicios soportados. Una vez se selecciona uno de ellos, en la siguiente pantalla enseña la forma en la que se debe desplegar dicha plantilla, ya se en localhost, Ngrok.io o Cloudflare

Después de seleccionar una de las opciones, la herramienta enseñará un submenú en el que aparecen otras alternativas para la generación de plantillas maliciosas para el servicio seleccionado. El último paso consiste en seleccionar el tipo de servicio para desplegar la plantilla y finalmente, generará una URL a enviar al usuario. En el caso de que la herramienta se ejecute en un servidor público que está específicamente diseñado para realizar las pruebas de phishing, no será necesario indicar un servicio como Ngrok.io o Cloudflare.

La URL generada se puede enviar a los destinatarios, con Gophish por ejemplo. Si alguien accede a dicha URL e introduce sus credenciales, dichos valores serán capturados y la herramienta además de enseñarlos en la terminal, también los guardará en un fichero.

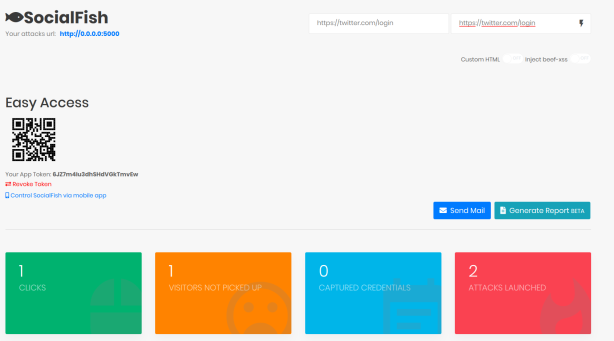

Aplicación desarrollada en Python que se encarga de clonar en el servidor local una URL indicada. Es de fácil uso y permite capturar la interacción del usuario con el sitio web clonado. Solamente basta con ejecutar el script Python y acceder a la consola de administración, a continuación se introduce la página que se desea clonar y el dominio al que se debe redirigir al usuario cuando activa algún formulario.

Ahora, en cuanto el usuario accede al servidor de SocialFish, el cual se levanta por defecto en el puerto 5000, se enseñará la página clonada y SocialFish capturará su interacción.

Además de lo anterior, en la interfaz de administración también se encuentra habilitado un botón para enviar un correo electrónico, en donde se puede indicar cuál es el servidor SMTP que se utilizará para dicho envío, lo cual sirve como un soporte básico a la campaña de phishing.

Como se puede apreciar, son herramientas simples que permiten simular ejercicios de ciberseguridad orientados al phishing, requieren una personalización para adaptarlos al trabajo habitual de una persona que trabaja en equipos de Red Team, pero es una buena base. Junto con otras herramientas tan potentes como Evilginx2, se pueden conseguir buenos resultados si se elaboran buenos pretextos de ingeniería social.

En el siguiente post se verán más herramientas sencillas y de uso rápido para phishing.

Un saludo y Happy Hack!

Adastra.

Fuente obtenida de: https://thehackerway.com/2022/06/14/aprende-a-simular-campanas-de-phishing-de-forma-facil-y-rapida-parte-1-de-2/