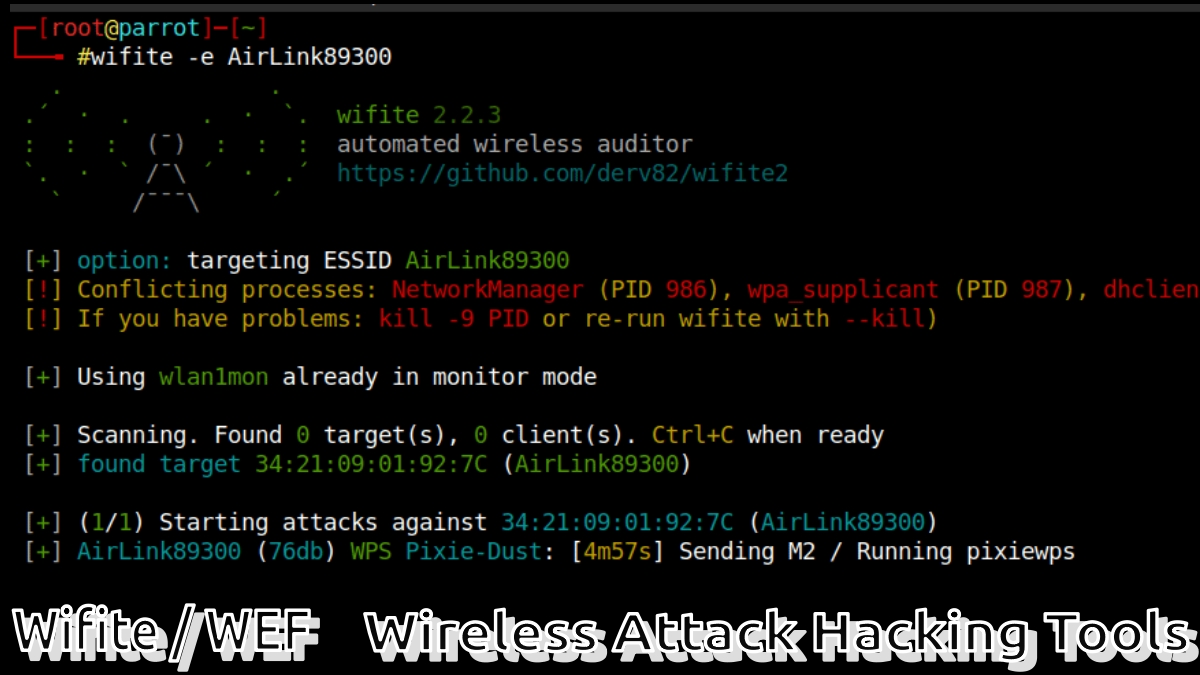

Wireless Attack Hacking Tools: Wifite y WEF

Finalizando el mes pasado, enero 2023, compartimos una interesante y útil publicación más para aprender sobre el ámbito del Hacking ético. Específicamente, abordamos 2 herramientas libres y abiertas similares, casualmente llamadas igual, es decir, Hacking Tools, pero de diferentes desarrolladores. Las cuales, eran un reemplazo idóneo a una ya bastante vieja y caduca llamada FSociety.

Además, ambas aplicaciones Hacking Tools, se asemejaban en que ofrecían facilitar la gestión y automatización de diversas herramientas de software de Hacking. Pero, con la diferencia de que una era para Ordenadores y otra para Móviles. Por ello, hoy nos ha parecido idóneo, dar a conocer 2 herramientas libres y abiertas más en este ámbito. Pero, más específicamente, para el ámbito de Hacking inalámbrico (WiFi). Y estas 2 apps del ámbito del «Wireless Attack Hacking Tools» son Wifite y WEF.

Y, antes de empezar este interesante post sobre las apps Wifite y WEF pertenecientes al ámbito del «Wireless Attack Hacking Tools», les recomendamos la anterior publicación, para su posterior lectura:

Artículo relacionado:

Herramientas de Hacking 2023: Ideales para usar sobre GNU/Linux

Wifite y WEF: apps de Wireless Attack Hacking Tools

¿Qué es Wifite?

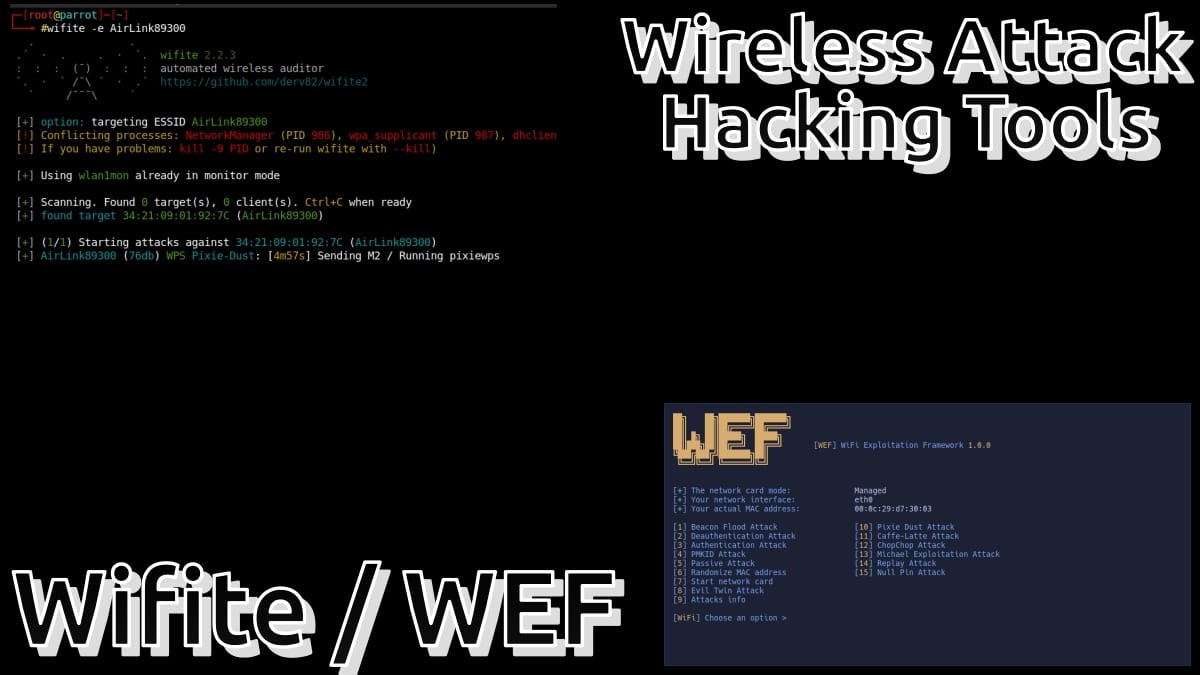

Según el sitio web oficial en GitHub de Wifite, esta herramienta del ámbito del «Wireless Attack Hacking Tools» es descrita brevemente de la siguiente forma:

“Wifite es una aplicación especificamente diseñada para Linux, con el objetivo de ser una herramienta automatizada de ataque inalámbrico. En consecuencia, esta diseñado especialmente para ser usada sobre Distribuciones GNU/Linux del ámbito del Hacking y Pentesting, taales como: Kali Linux, Parrot, Pentoo, BackBox; y cualquier otra distribución de Linux con controladores inalámbricos parcheados para inyección de código”.

Otros datos importante sobre Wifite es que debe ejecutarse como root, ya que, así lo requiere el conjunto de programas que utiliza. Por ello, y como buena práctica en materia de Seguridad Informática, Hacking o Pentesting, lo ideal es usar dicha aplicación desde un Live CD de arranque de Kali Linux, o una memoria USB de arranque (para persistente), o una Máquina virtual, siempre y cuando se tenga a la mano un Dongle USB inalámbrico.

Además, Wifite asume que en el hardware ejecutado existe una tarjeta inalámbrica y los drivers apropiados que están parcheados para inyección y modo promiscuo/monitor. Por último, y no menos importante, su desarrollador recomienda probar su nuevo desarrollo llamado Wifite 2, en caso de no obtener resultados satisfactorios con Wifite. Esto, debido a que, Wifite no recibe actualizaciones frecuentes y tiene muchos fallos, mientras que, a Wifite 2, él le incorpora más funciones, correcciones de errores y fiabilidad.

Más adelante, en otra publicación aparte, abordaremos más a detalle su instalación y uso, sin embargo, toda esa información está bien detallada en el sitio de GitHub, de ambas versiones.

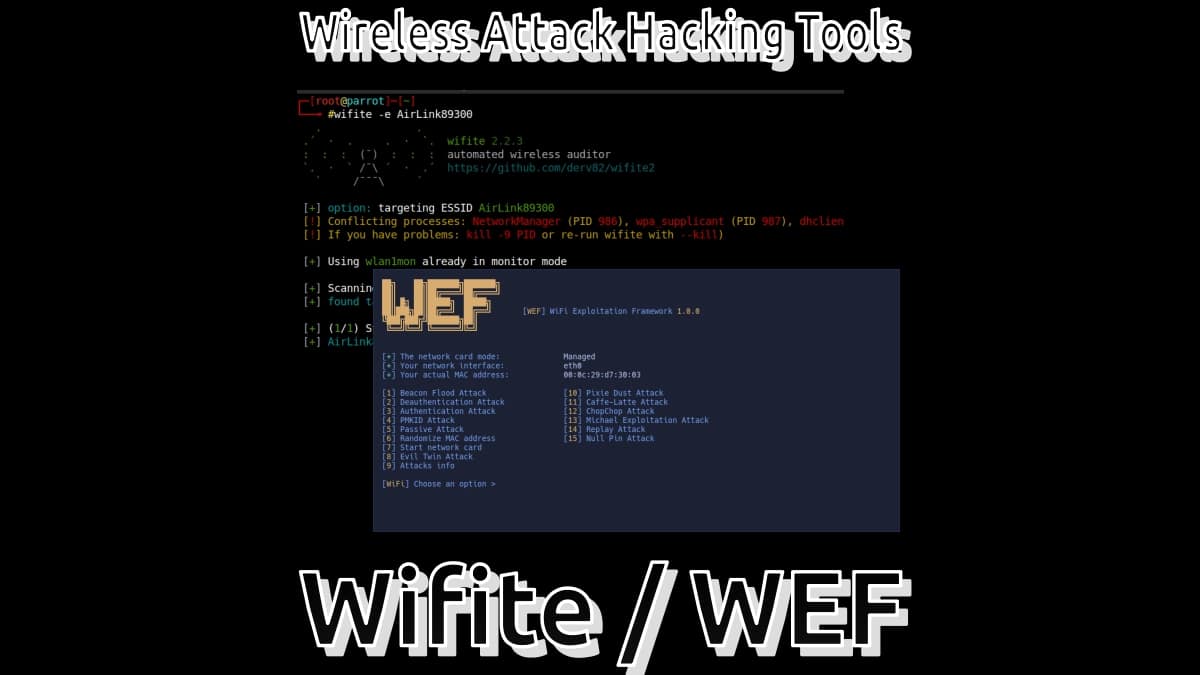

¿Qué es WEF?

Esta otra aplicación llamada WEF (WiFi Exploitation Framework) según su sitio web oficial en GitHub es descrita brevemente de la siguiente forma:

“Un framework totalmente ofensivo a las redes y protocolos 802.11 con diferentes tipos de ataques para WPA/WPA2 y WEP, crackeo hash automatizado, y mucho más. Probado y soportado en Kali Linux, Parrot OS y Arch Linux”.

Y al igual que otros software similares, es capaz de realizar ataques del siguiente tipo:

- Ataque de desautenticación (Deauthentication Attack).

- Ataque de autenticación (Authentication Attack).

- Ataque de inundación de balizas (Beacon Flood Attack).

- Ataque PMKID (PMKID Attack).

- Ataque EvilTwin (EvilTwin Attack).

- Ataque Pasivo/Stealthy (Passive/Stealthy Attack).

- Ataque Pixie Dust (Pixie Dust Attack).

- Ataque Null Pin (Null Pin Attack).

- Ataques al protocolo WEP (WEP Protocol Attacks).

- Ataque de Explotación Michael (Michael Exploitation Attack).

Mucha más información sobre su instalación y uso se encuentra en la Wiki de su sitio de GitHub.

Otras apps de Wireless Attack Hacking Tools conocidas

Aunque, al instalar y usar Wifite y WEF, estas instalan y usan otras apps del ámbito del «Wireless Attack Hacking Tools», podemos mencionar por separado algunas de ellas y otras más existentes, tales como:

Kali Linux 2022.4 es la última versión lanzada de la distribucion este año

Distros GNU/Linux para Hacking y Pentesting

Y para finalizar, les dejamos un genial listado con muchas de las existentes Distros GNU/Linux, especialmente dedicadas al ámbito TI del Hacking y el Pentesting, donde pudieran usar sin mayores problemas a estas apps (Wifite y WEF):

- Kali: Basada en Debian.

- Parrot: Basada en Debian.

- BackBox: Basada en Ubuntu.

- Caine: Basada en Ubuntu.

- Demon: Basada en Debian.

- Bugtraq: Basada en Ubuntu, Debian y OpenSUSE.

- ArchStrike: Basada en Arch.

- BlackArch: Basada en Arch.

- Pentoo: Basada en Gentoo.

- Fedora Security Lab: Basada en Fedora.

- WiFisLax: Basada en Slackware.

- DracOS: Basada en basado en LFS (Linux from Scratch).

- Samurai Web Testing Framework: Basada en Ubuntu.

- Network Security Toolkit: Basada en Fedora.

- DEFT: Basada en Ubuntu.

- Onion Security: Basada en Ubuntu.

- Santoku: Basada en basado en LFS.

Artículo relacionado:

Wifislax64: La distro ideal para la seguridad en redes WiFi

Resumen

En resumen, Wifite y WEF son sin duda 2 útiles e interesantes aplicaciones a conocer y probar en algún momento, si eres de aquellos apasionados de la informática y la computación, a los que les gusta el Hacking ético. Estas apps del ámbito del «Wireless Attack Hacking Tools» te permitirán sin lugar a dudas el iniciarte en el conocimiento de la exploración del tráfico de red inalámbrico, facilitándote, entre muchas cosas, el poder hallar fallas o debilidades en redes inalámbricas. Todo en pro de, mejorar y ayudar a otros, en el ámbito de la Seguridad Informática.

Por último, no dejes de aportar tu opinión sobre el tema de hoy, vía comentarios. Y, si te ha gustado esta publicación, no dejes de compartirla con otros. Además, recuerda visitar nuestra página de inicio en «DesdeLinux» para explorar más noticias, y unirte a nuestro canal oficial de Telegram de DesdeLinux, o este grupo para más información sobre el tema de hoy.