Si al revisar el sistema de cifrado que utiliza tu red wifi se pierdes con tanta sigla, aquí te dejamos una guía para entender rápidamente las diferentes versiones, a qué riesgos se expone cada una y que cifrado debes utilizar para sentirte seguro.

Microsoft anunciaba hace unos días 1 que próximas actualizaciones de Windows 11 rechazarán establecer conexión con redes inalámbricas wifi que sigan utilizando protocolos de seguridad inseguros, como el viejo WEP y WPA/WPA2 TKIP, protegiendo así a sus usuarios de redes vulnerables a todo tipo de ataques que permiten el robo de información.

Aunque Windows 10 aún permite utilizar estas redes, desde hace un tiempo muestra un mensaje de advertencia al conectarse a ellas avisando que no son seguras y recomendando utilizar cifrado AES, pero en el futuro directamente las rechazará.

De WEP a WPA3

| Año | Cifrado | |

|---|---|---|

| WEP | 1997-2004 | RC4 |

| WPA | 2003-2012 | TKIP |

| WPA 2 | 2004- | AES (retrocompatible con TKIP) |

| WPA 3 | 2018- | AES |

El primer protocolo de seguridad inalámbrica fue WEP, introducido en 1997 para proteger a las primeras versiones de wifi. Utiliza el algoritmo de cifrado RC4 (Rivest Cipher 4), en un primer momento con clave de 64 bits y posteriormente de 128. Fue declarado obsoleto en 2004 y hay numerosas herramientas disponibles para ejecutar todo tipo de ataques sobre las redes que lo siguen utilizando. En España aún lo utilizan el 7% de las redes wifi.

En 2003 apareció la primera versión de WPA como un remedio temporal para paliar los problemas de seguridad de WEP mientras se desarrollaba el más complejo WPA2. El hardware que soportaba WEP podía ser actualizado a WPA, ya que también se basa en el cifrado RC4, mejorado con TKIP (Temporal Key Integrity Protocol). En 2012 se declaró obsoleto, pero sigue siendo utilizado por el 13% de las redes en nuestro país.

Con WPA y sucesivas versiones se establecieron dos formas de autenticar el usuario ante la red. La primera, llamada WPA Personal, es el sistema más sencillo para redes de usuarios particulares. Consiste en el uso de una clave compartida PSK (Pre Shared Key) que introducimos en el router y el dispositivo cliente. El otro sistema, WPA-Enterprise, es utilizado en entornos corporativos. Recurre a EAP (Extensible Authentication Protocol) para autentificar al cliente ante un servidor RADIUS (Remote Authentication Dial-In User Service).

En 2004 se completó WPA2, convirtiéndose en característica obligada para todos los routers certificados desde 2006. Se trata del cifrado básico que actualmente debe usar una red para considerarse medianamente segura. WPA2 incorporó el cifrado seguro AES (Advanced Encryption Standard), pero para mantener la compatibilidad puede emplear el viejo TKIP.

WPA2 quiso facilitar la autenticación de los usuarios con WPS (Wi-Fi Protected Setup) mediante PIN, NFC o pulsando el conocido botón que traen la mayoría de routers y que permite asociar un cliente rápidamente sin introducir ningún dato. Pronto se demostró vulnerable y fue reemplazado por Device Provisioning Protocol (DPP), que permite que un cliente ya autentificado dé acceso a otros equipos compartiendo un código QR.

En 2018 llegó WPA3, que hasta la fecha es el protocolo de seguridad wifi más robusto. Además de la autentificación por clave con WPA3-Personal y por servidor con WPA3-Enterprise, incorpora Opportunistic Wireless Encryption (OWE), un tercer sistema pensado para redes abiertas que no piden clave al conectarse. Aun así, cifra individualmente el tráfico de cada cliente, por lo que es una alternativa segura a las redes abiertas donde cualquiera podría leer el contenido de la comunicación del resto de usuarios.

Qué cifrado wifi es más seguro

Por su propia naturaleza inalámbrica las redes wifi están expuestas a todo tipo de ataques2 remotos que pueden lanzarse desde equipos situados en las inmediaciones. Pueden ser de intermediario (Man-in-the-Middle) donde el actor malicioso intercepta y altera la comunicación entre router y cliente, de recuperación de clave mediante fuerza bruta y diccionario para averiguar la contraseña de la red, de descifrado del tráfico para leer el contenido de la comunicación y de denegación de servicio, con el fin de sobrecargar la red e interrumpir su normal funcionamiento o expulsar clientes.

| Tipo de ataque | WEP | WPA-PSK | WPA2-PSK | WPA3-PSK |

|---|---|---|---|---|

| Intermediario | ⚠️ | ⚠️ | ⚠️ | ✅ |

| Recuperación de clave | ⚠️ | ⚠️ | ⚠️ | ✅ |

| Descifrado de tráfico | ⚠️ | ✅ | ✅ | ✅ |

| Denegación de servicio | ⚠️ | ⚠️ | ⚠️ | ⚠️ |

Hay herramientas específicas para ejecutar este tipo de ataques aprovechando las numerosas vulnerabilidades que a lo largo de los años se han encontrado en WEP y las diferentes versiones de WPA, como la suite Aircrack-ng, el kit de herramientas Airgeddon, Eaphammer, Wifiphisher o Hostapd. En la siguiente tabla puedes ver la disponibilidad de software para ejecutar cada tipo de ataque contra redes cifradas con cada protocolo existente. El soporte de ataques contra WPA 3 aún es escaso en estas herramientas.

2 de cada 10 wifis en España son vulnerables

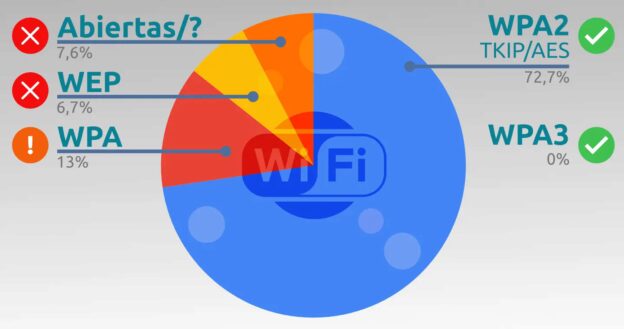

Según la información de wigle.net, 2 de cada 10 redes wifi que pueden escucharse en las calles en nuestro país no están adecuadamente protegidas, bien por estar abiertas o utilizar WEP o la primera versión WPA declarada obsoleta. Con casi 11 millones de redes censadas, sólo el 72% utiliza WPA2, siendo el uso de WPA3 todavía residual.

| Número de redes | Porcentaje | |

|---|---|---|

| Abiertas | 123.045 | 1,15% |

| WEP | 715.110 | 6,67% |

| WPA | 1.390.810 | 12,98% |

| WPA 2 | 7.788.449 | 72,68% |

| WPA 3 | 2 | 0% |

| Desconocido | 698.873 | 6,52% |

Relacionado: Guía para entender las versiones del WiFi

Fuente obtenida de: https://bandaancha.eu/articulos/windows-11-no-conectara-wifis-cifrado-10177