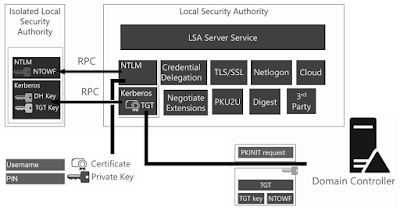

Credential Guard es una nueva característica de seguridad que permite aislar mediante virtualización las credenciales basadas en contraseñas NTLM y los tickets de Kerberos. Los sistemas Windows almacenan con Local Security Authority LSA las credenciales en la memoria del proceso, Credential Guard protege las credenciales en un nuevo componente denominado isolated LSA, un proceso que permanece aislado del resto del sistema operativo mediante virtualización.

El proceso de isolated LSA solo contiene un pequeño conjunto de binarios firmados con un certificado de confianza, necesarios para su funcionamiento y se comunica con LSA mediante RPC. Credential Guard se administra con WMI, PowerShell o símbolo del sistema, para la implementación se deben cumplir los siguientes requisitos:

- Arquitectura x64.

- Firmware UEFI versión 2.3.1

- Trusted Platform Module, versión 1.2 o 2.0 TPM

- Sistemas Windows Server 2016, Windows Enterprise IoT, Windows 10 Enterprise o Education.

- Extensiones de Virtualizacion Intel VT-x o AMD-V y Second Level Address Translation SLAT.

- Proceso de actualización segura de firmware.

- Securing Boot, Secure MOR, Firmware con soporte para SMM protection y actualización de Firmware mediante Windows Update.

- La opción de Protección de DMA y arranque seguro en la configuración de directiva de grupo requiere Hardware compatible con IOMMU input/output memory management unit.

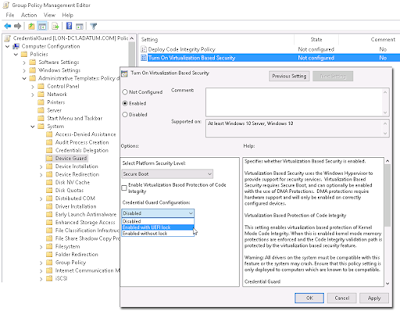

Credential Guard no permite la delegación de Kerberos sin restricciones, ni cifrado DES, tampoco admite los siguientes protocolos NTLMv1, MS-CHAPv2, Digest y CredSSP. Credential Guard se puede habilitar con directivas de grupo en la siguiente ruta: Computer Configuration/Administrative Templates/System/Device Guard

Seleccionando Enabled with UEFI lock o Enabled without lock para permitir apagar Credential Guard de forma remota.

La seguridad basada en virtualización se puede activar en el registro en la dirección: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard configurando el valor 1 en el DWORD EnableVirtualizationBasedSecurity y el valor 1 o 3 en DWORD RequirePlatformSecurityFeatures para Arranque seguro o Protección de DMA y arranque seguro respectivamente.

Para activar Credential Guard se debe utilizar la siguiente opción en el registro: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA estableciendo el valor 1 en el DWORD LsaCfgFlags con bloqueo de UEFI, el valor 2 para configurar sin UEFI, con el valor 0 para deshabilitar Credential Guard.

Una vez instalada, el siguiente comando permite verificar el funcionamiento de Credential Guard:

- #Habilitar el funcionamiento de Credential Guard

DG_Readiness_Tool_v2.0.ps1 -Enable -AutoReboot - #Deshabilitar el funcionamiento de Credential Guard

DG_Readiness_Tool_v2.0.ps1 -Disable -AutoReboot - #Verificar el funcionamiento de Credential Guard

DG_Readiness_Tool_v2.0.ps1 -Ready

Otra forma de verificar el funcionamiento del componente es mediante msinfo32.exe

En el administrador de tareas se genera un proceso llamado LsaIso.exe asociado al funcionamiento de Credential Guard que se puede consultar para verificar el correcto funcionamiento de la característica.

Autor: Angel A. Núñez, Profesor del Curso Hardening de Servidores Windows en The Security Sentinel, MCT Microsoft Certified Trainer, Microsoft MVP Cloud and Datacenter Management, Microsoft Certified Azure Architect Expert y Autor del libro Windows Server 2016. Editorial 0xWord

Seguridad a lo Jabalí para Todos!!

Fuente obtenida de: https://www.seguridadjabali.com/2019/11/step-by-step-credential-guard-Microsoft.html