Demostración en vídeo de este post

Si bien es cierto que existen muchas utilidades en el campo de la ciberinteligencia y OSINT, Spiderfoot sobresale por lo sencilla y completa que es. Si no la conoces, echale un vistazo al repositorio de Github y fijate en la cantidad de integraciones y complementos que tiene disponibles.

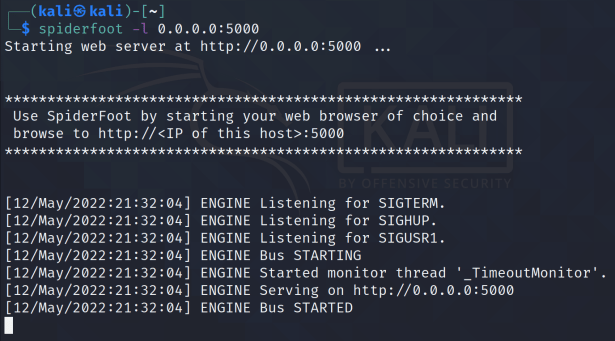

Este proyecto se encuentra desarrollado en Python y aunque se puede usar como una herramienta desde línea de comandos, la forma más cómoda de trabajar consiste en levantar un servidor web que permite realizar procesos de investigación completos. Esta herramienta es fácil de instalar, tal como se indica en la documentación oficial, solamente basta con ejecutar las siguientes instrucciones:

git clone https://github.com/smicallef/spiderfoot.git

cd spiderfoot

pip3 install -r requirements.txt

python3 ./sf.py -l 127.0.0.1:5001

No obstante, si utilizas una distribución como Kali Linux, la herramienta ya se encuentra instalada.

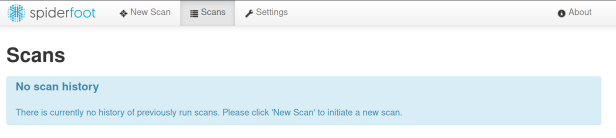

Una vez que se encuentra levantada, basta con abrir un navegador web y dirigirse al puerto que se ha indicado y cómo se puede apreciar en la siguiente imagen, el menú principal sólo cuenta con 3 secciones: New Scan, Scans y Settings.

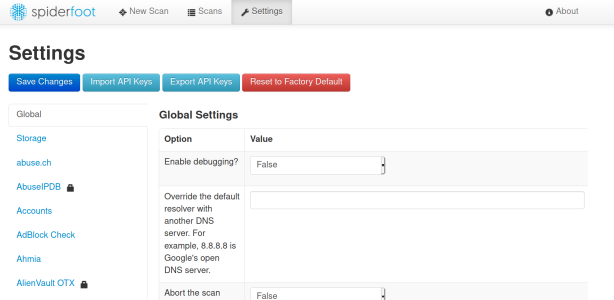

En la sección de Settings se configuran las integraciones con plataformas de terceros, entre las que se encuentran viejos conocidos como Shodan, Hunter.io, Havebeenipwned, ipinfo.io, phishtank, Robtex, entre muchos otros. Cuenta con más de 200 integraciones con servicios disponibles en internet, algunos requieren una API key y no son gratuitos, pero también tiene otros servicios que son completamente abiertos y no requieren una cuenta para poder utilizarlos.

Dado que son muchos los servicios que se pueden integrar en una instancia de Spiderfoot, es posible importar y exportar API Keys, de esta manera si por ejemplo se tiene una instalación de la herramienta con múltiples servicios configurados y APIs establecidas, se puede exportar dicha configuración e importarla en otra instalación de Spiderfoot, así no se pierde tiempo volviendo a configurar estas integraciones.

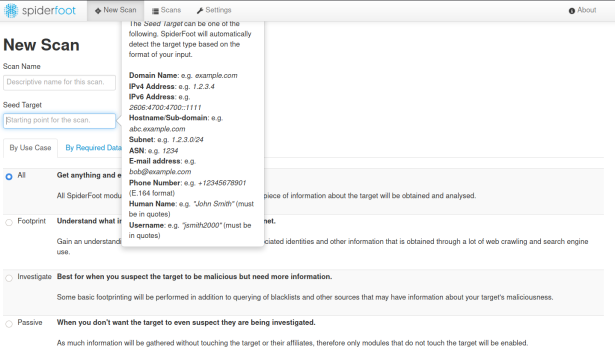

Una vez se aplican las configuraciones que interesan para el objetivo en cuestión, el siguiente paso consiste simplemente en lanzar un escaneo y para ello, hay que dirigirse a la sección «New Scan».

El objetivo del escaneo puede ser cualquier cosa, desde un nombre dominio, una dirección IP, un email o un nombre de usuario. Además, se puede configurar el tipo de escaneo, que puede ser por caso de uso, por datos requeridos o por módulo. Lo más habitual es marcar alguna de las opciones que aparecen en «By Use Case», ya que cargan los módulos necesarios para hacer diferentes tipos de investigaciones:

- All: Habilita todos los módulos e integraciones configuradas en Spiderfoot. Esto significa que se puede obtener mucha más información del objetivo, pero también que será un proceso lento y probablemente intrusivo.

- Footprint: Este tipo de investigación carga aquellos módulos que permiten obtener información sobre el objetivo utilizando motores de búsqueda, procesos de crawling, identidades de usuarios, entre otras cosas. Es un tipo de investigación adecuado para obtener información sobre el entorno de red del objetivo.

- Investigate: En este caso no se realizan tantas comprobaciones como en las anteriores, en este tipo de investigación se pretende determinar si el objetivo es una entidad maliciosa, por lo tanto busca en servicios relacionados con listas negras, sitios conocidos de distribución de malware, etc.

- Passive: Este es el tipo de investigación más liviano de todos, está pensado para ser poco intrusivo y solamente carga módulos para recolección de información que en condiciones normales no generan alertas en el objetivo.

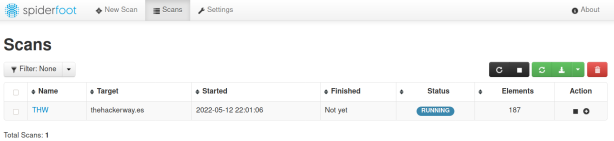

Una vez seleccionado el target y el tipo de investigación que se pretende lanzar, basta con iniciar el escaneo y esperar a que Spiderfoot haga su trabajo. Los resultados se irán visualizando en la pestaña de «Scans» en donde aparece el estado de cada escaneo y se puede acceder a él con el fin de comprobar que detalles ha podido sacar.

Sin duda es una de las herramientas opensource más interesantes que existen actualmente para ciberinteligencia y OSINT, por supuesto no es la única y es una buena práctica tener conocimientos de múltiples herramientas para poder comparar resultados y hacer investigaciones mucho más completas.

En otro post mencionaré 10 herramientas de ciberinteligencia que merece la pena conocer y tener en cuenta, pero antes de eso ¿qué otras herramientas conoces que consideres que pueden estar incluidas en ese listado? puedes escribir un comentario!

Un saludo y Happy Hack!

Adastra.

Fuente obtenida de: https://thehackerway.com/2022/05/26/spiderfoot-una-herramienta-completa-para-osint-y-ciberinteligencia/