Los ataques de denegación de servicio no son precisamente nueva amenaza, pero están creciendo a niveles alarmantes. Google Cloud, Amazon Web Services y Cloudflare anunciaron que en agosto pasado detectaron y bloquearon el mayor ataque DDoS del que se tenga registro hasta la fecha.

- Google Cloud, Amazon Web Services (AWS) y Cloudflare detectaron y bloquearon el mayor ataque de denegación de servicio distribuido (DDoS) registrado hasta la fecha. Se generó al explotar una vulnerabilidad en el protocolo HTTP/2.

HTTP/2 Rapid Reset

Las compañías identificaron anomalías desde el 25 de agosto y concluyeron que se trataba de un ataque DDoS de gran magnitud. Según se explicó, el mismo se generó al explotar una vulnerabilidad en HTTP/2, un protocolo de red para transportar contenido de baja latencia.

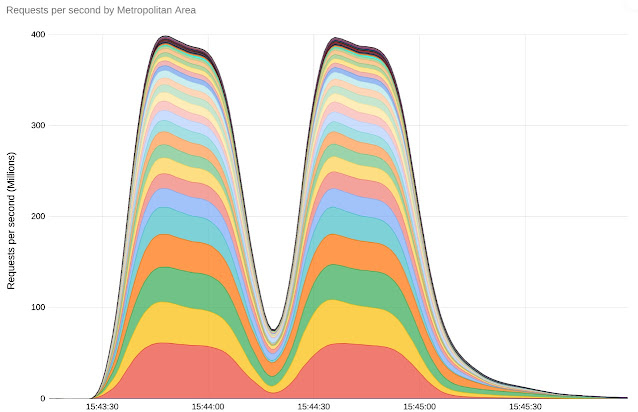

AWS registró un pico de 155 millones de solicitudes por segundo entre los días 28 y 29 de agosto. Mientras que para Cloudflare fueron poco más de 201 millones de solicitudes por segundo. Google, en tanto, sufrió el mayor caudal de esta arremetida con 398 millones de solicitudes por segundo.

Todas estas cifras son escalofriantes, puesto que exceden largamente el tamaño de los ataques DDoS que las empresas habitualmente afrontaban. Para ponerlo en contexto, en junio de 2022 Google Cloud bloqueó una campaña considerada como la más grande hasta ese momento. ¿Su pico? 46 millones de solicitudes por segundo. Por entonces, dicho récord había sido un 76 % mayor al máximo registro previo.

Esto no solo deja en evidencia que los ataques DDoS crecen a gran velocidad, sino también que su sofisticación permite generarlos utilizando redes de bots mucho más pequeñas que las habituales. Según explicó Cloudflare, en esta oportunidad se utilizó una botnet de apenas 20.000 máquinas, cuando por lo general suelen componerse de cientos de miles o millones de equipos.

El mayor ataque DDoS hasta la fecha se basa en una vulnerabilidad de HTTP/2 CVE-2023-44487

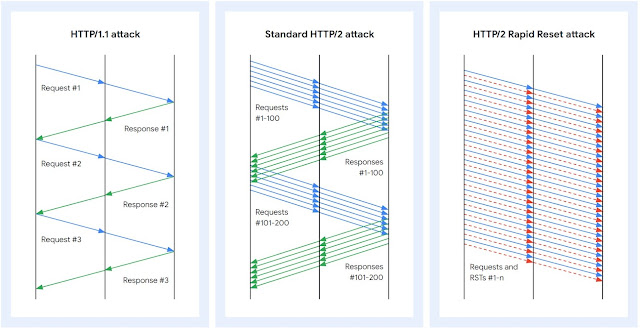

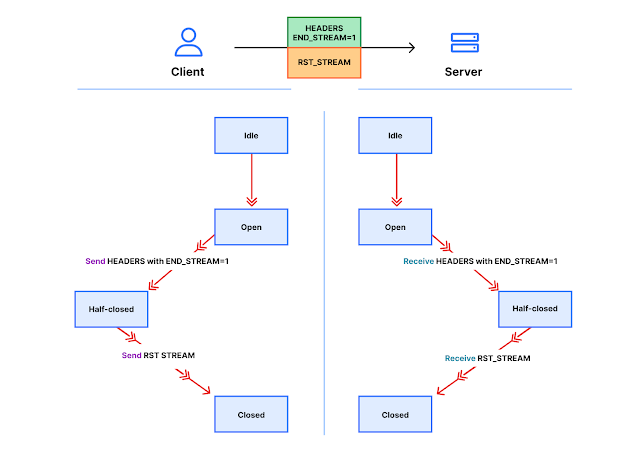

Para llevar a cabo este ataque DDoS, los perpetradores se aprovecharon de una de las características principales del protocolo HTTP/2. Nos referimos a la posibilidad de realizar múltiples solicitudes en una misma conexión TCP. Así lo explica Google:

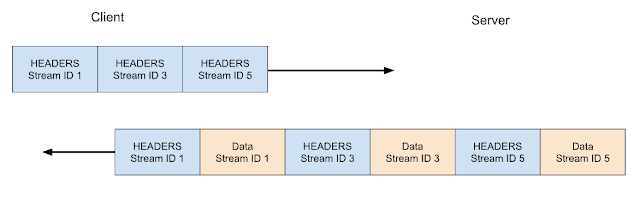

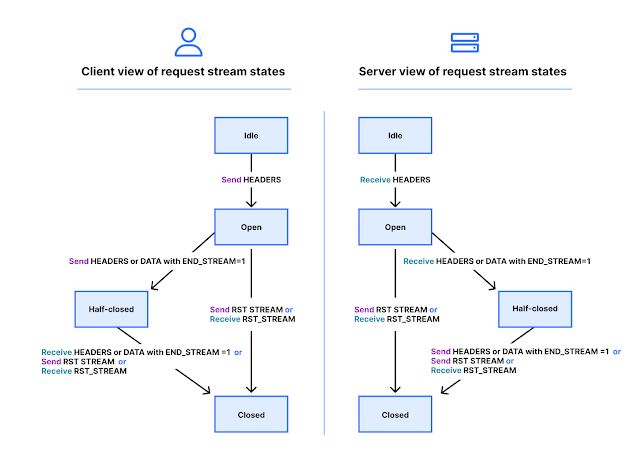

«Con HTTP/2, el cliente puede abrir múltiples flujos simultáneos en una única conexión TCP, con cada flujo representando una solicitud HTTP. En teoría, el servidor puede controlar el número máximo de flujos abiertos simultáneos, pero en la práctica los clientes pueden abrir 100 flujos por solicitud y los servidores procesan estas solicitudes en paralelo. Es importante tener en cuenta que los límites del servidor no se pueden ajustar unilateralmente».

Google Cloud

¿Dónde reside el problema? En que los autores del ataque DDoS abren un gran número de flujos simultáneos, envían cientos de miles de solicitudes a un proxy o un servidor y las cancelan inmediatamente. Como la solicitud se cancela, pero la conexión HTTP/2 continúa abierta, los actores maliciosos pueden automatizar ese proceso de solicitud y cancelación para que se realice a gran escala hasta que los sitios web atacados se vean sobrepasados y no puedan mantenerse en línea.

«La capacidad de restablecer flujos inmediatamente permite que cada conexión tenga una cantidad indefinida de solicitudes en curso. Al cancelar explícitamente las solicitudes, el atacante nunca excede el límite de flujos abiertos en simultáneo. El número de solicitudes en vuelo ya no depende del tiempo de ida y vuelta, sino únicamente del ancho de banda de red disponible».

Google Cloud.

Esta modalidad de ataque DDoS se ha bautizado como de «reseteo rápido», debido a sus características. Según Google, en dos minutos los atacantes fueron capaces de generar más solicitudes que el número total de visitas a los artículos de Wikipedia durante todo septiembre.

Los de Mountain View, Amazon Web Services y Cloudflare se han aliado para recopilar la información recabada y compartirla con las empresas y los servicios que podrían verse afectados por la vulnerabilidad de HTTP/2.

Un punto notorio es que, pese a la magnitud del evento, las tres compañías lograron bloquear el ataque de denegación de servicio distribuido. Solo Cloudflare registró un impacto estimado en alrededor del 1 % de las solicitudes a través de su infraestructura durante la primera ola.

Debido a que el ataque abusa de una debilidad subyacente en el protocolo HTTP/2, creemos que cualquier proveedor que haya implementado HTTP/2 estará sujeto al ataque. Esto incluye a todos los servidores web modernos. Nosotros, junto con Google y AWS, hemos revelado el método de ataque a los proveedores de servidores web, que esperamos que implementen parches».

Cloudflare.

El nuevo tipo de ataque DDoS es motivo real de preocupación. Según reporta The Record, el 60% de las aplicaciones web actuales utilizan HTTP/2. Pero no solo eso. El protocolo también es fundamental para que la interacción con sitios web sea veloz y de calidad. Google afirma que esta vulnerabilidad puede impactar en servicios de todo tamaño y que cualquier parche de software disponible debería aplicarse lo antes posible.

Fuentes:

https://hipertextual.com/2023/10/google-aws-cloudflare-bloquean-ataque-ddos