Entradas de la serie:

=> Primera parte

=> Segunda parte

=> Tercera parte

=> Cuarta parte

=> Quinta parte

Nota 1: Esta serie de posts es una narración de un análisis forense de un caso práctico de respuesta ante incidentes totalmente ficticio (pero contada, esperamos, de forma didáctica y con gracia y salero). Si queréis una versión con la misma dosis técnica pero con menos narrativa, podéis consultar el vídeo de la charla que el autor dio en las XIV Jornadas STIC del CCN-CERT, o echar un ojo las slides de la presentación.

Nota 2: Estos posts desgranan un taller de análisis forense englobado dentro de la respuesta ante un incidente. Habrá algunas cosas que se podrían hacer de manera más eficiente y elegante, pero la idea era hacerlas de forma sencilla para que sean fáciles de entender. Y como todo taller práctico, se puede aprovechar de varias maneras: podéis descargar desde LORETO las evidencias ya trabajadas para poder seguir el caso paso por paso, podéis descargaros las evidencias en bruto para hacer vuestra propia investigación … o podéis jugar al CTF DFIR que hemos preparado y que os irá desgranando el caso a medida que vayáis respondiendo a los diversos retos.

Hay pocos meses buenos para la ciberseguridad en una Administración Pública, y noviembre no es uno de ellos: hay que tener cerrados los proyectos, realizar informes de estado, asegurarse de que todo el presupuesto está ejecutado (y justificado con las facturas correspondientes).

Ángela de la Guarda, CISO del MINAF (Ministerio de la Alegría y la Felicidad) no ha tenido un año especialmente alegre: la pandemia obligó a desplegar a marchas forzadas teletrabajo para buena parte del personal, lo que causó una sobrecarga importante sobre todo el personal TIC … y más si cabe sobre su ella y su equipo, responsables de garantizar la seguridad de todos los sistemas.

Para más inri, en la consabida reestructuración con cada cambio de gobierno, al MINAF se le ha encargado la misión de “unificar todos los organismos estatales con competencias sobre la alegría y la felicidad”. Esto ha supuesto la absorción de varios entes de diverso tamaño, entre los que destaca la FFP (Federación de Festejos Patronales, encargada de la gestión de todas las fiestas de pueblo de España). La FFP tiene, por así decirlo … una visión más bien relajada de la ciberseguridad, lo que está haciendo que la asimilación haya sido altamente conflictiva. Al final las altas esferas han mandado, y el MINAF ha absorbido a la FFP “de aquellas maneras”.

Son las 17.00h, y Ángela está revisando correos para terminar el primero de una semana llena de informes y poder irse a su casa, cuando Salvador Bendito (analista de seguridad del MINAF) la llama al móvil: “Jefa, tenemos un problema muy serio. Ha saltado uno de los canarios: estamos perdiendo a los porteros. A todos ellos”.

Un escalofrío recorre su espalda: Ángela y Salvador han diseñado una red de honeytokens y alertas especiales a las que llaman “canarios” (como los que se usaban antiguamente en las minas para avisar de fugas de gas), que solo deberían de saltar cuando el MINAF estuviera bajo ataque (es decir, una tasa muy baja de falsos positivos). Y los “porteros” es como llaman a los antivirus de los equipos (porque acaban en muchos casos siendo la última línea de defensa ante un ataque).

El “canario” está diseñado para que cuando el antivirus de un equipo (por el motivo que fuera) quedara desactivado, generara una alerta. Y como decían los espías de la CIA con sus “Reglas de Moscú”: una vez es accidente, dos es coincidencia y tres es acción enemiga. En este caso, 1200 alertas indican que estamos ante algo muy grave: un posible ataque de ransomware. Muchas familias de ransomware tienen ejecutables muy reconocidos por los antivirus, por lo que una táctica frecuente es la de desactivarlo para allanar su camino. El hecho de que esté sucediendo de forma simultánea tiene una explicación directa: los atacantes tienen acceso a uno de los controladores de dominio del MINAF, y lo han desactivado vía una GPO (Group Policy Object).

Ante un ataque de estas características la reacción rápida es esencial. Afortunadamente, Ángela tiene un plan de respuesta ante incidentes que contempla exactamente este escenario, por lo que puede ejecutar de forma inmediata (y con autorización ya concedida) las siguientes acciones:

- Comunicar al grupo de mensajería instantánea usado por todos los jefes de servicio y los subdirectores TIC del MINAF del incidente.

- Cortar la conexión a Internet (para evitar una posible exfiltración de información o acciones de los atacantes).

- Ordenar a Sistemas que lance un snapshot de todos los servidores críticos (dado que todavía no se tienen síntomas del ransomware, nos facilitará la recuperación).

- Verificar que “Lucky” (el controlador de dominio que solo se enciende una vez a la semana para sincronizarse, para que si cae un ransomware se tenga una recuperación rápida) está apagado.

- Apagar todas las máquinas que realizan las copias de seguridad (para evitar que caigan por el ransomware).

A las 17:15h no hay señales de ficheros cifrados en ninguno de los equipos, por lo que Ángela puede definir unos objetivos rápidos a corto plazo dentro del incidente:

- Determinar el alcance del incidente.

- Contener a los atacantes de forma rápida y contundente.

- Encontrar el vector de entrada empleado por los atacantes.

En pocos minutos Salvador devuelve un hecho interesante: según lo que puede ver en GLORIA (la herramienta SIEM del CCN-CERT), un par de horas antes de la alerta masiva el antivirus fue desactivado en tres equipos del MINAF, uno de ellos el controlador de dominio primario. Esos tres equipos merecen una inspección en profundidad, empezando por el controlador de dominio (Ángela iba a analizar en primera instancia los 5 que tiene el MINAF, pero estas evidencias le permiten afinar el tiro). El procedimiento de adquisición de evidencias está ya muy trabajado:

- Snapshot de la VM del DC, suspensión para volcar la RAM y ejecución de CyLR para obtener datos de triage.

- Volcado de memoria con winpmem y obtención de datos de triage vía CyLR.

El primer equipo a analizar es el controlador de dominio. Ángela levanta el snapshot como una VM aislada, y revisa en primer lugar las GPO que tiene disponibles el DC, encontrando dos GPO que NO deberían de estar ahí: “Default Launch” y “Cleaner Task”.

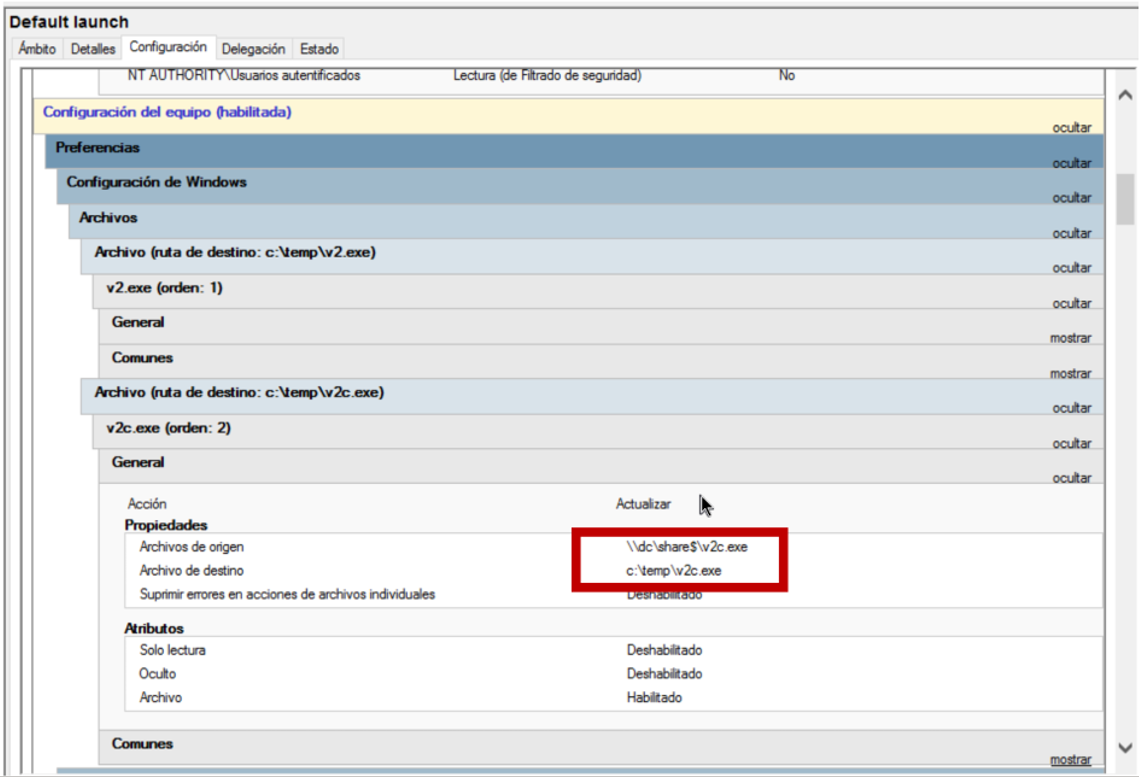

La primera es la que tiene peor pinta, así que Ángela se lanza a por ella:

La GPO se ha creado a las 16:04h, !hace poco más de una hora!

Como parte de sus acciones, copia de una carpeta del DC los ficheros v2.exe y v2c.exe al directorio C:\temp de los equipos.

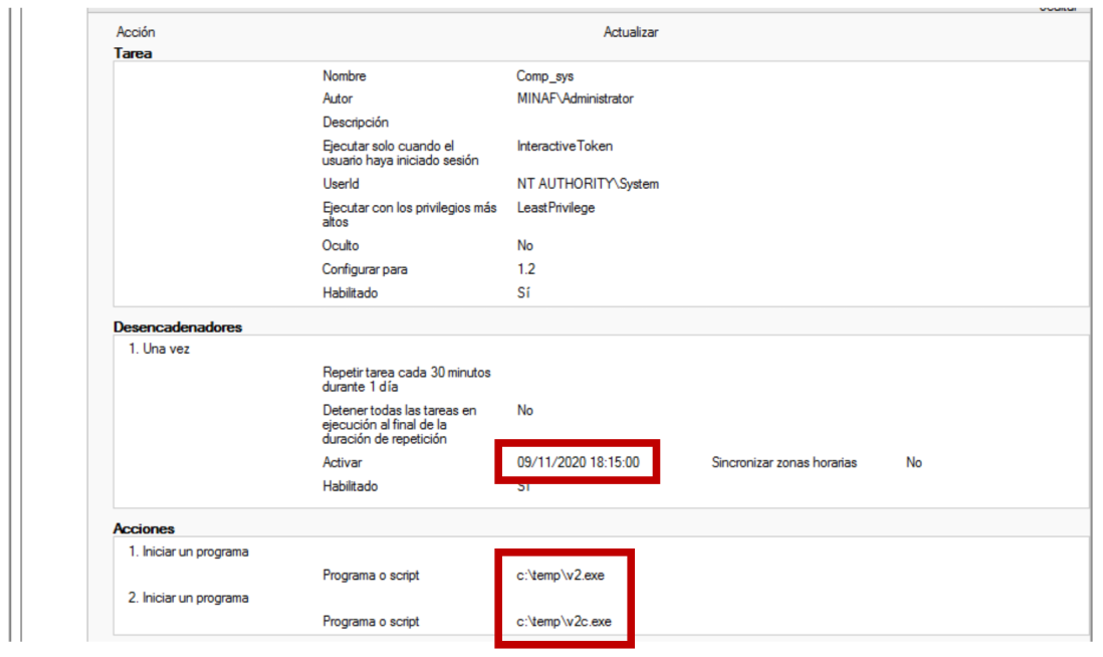

!… y crea una tarea programada para ejecutarse a las 18:15h!

En este momento son las 17.30h, por lo que Ángela tiene 45min para evitar que el ransomware se ejecute en todos los equipos del MINAF, así que tiene que actuar de inmediato. Ella sabe que el tiempo de refresco de GPO es de 30 minutos (es decir, cada cuánto tiempo los equipos comprueban si hay GPO nuevas). Sin dudar ni un segundo llama a Milagros Pérez (responsable de Sistemas del MINAF), y le pide que despliegue una nueva GPO que BORRE esos ficheros, con la idea de que se despliegue con tiempo suficiente como para que actúe antes del ransomware.

Mientras tanto, Ángela no se queda quieta: por si acaso hay clientes que no han sincronizado GPO, elimina de forma sumarísima la GPO “Default Launch” para evitar su propagación, y se conecta a los servidores críticos (el resto de DC, los servidores de ficheros y el correo), borrando de forma manual los ficheros maliciosos y apagando los equipos (para qué arriesgarse, sobre todo con los servidores de ficheros en los que un puesto de escritorio con las unidades de red montadas puede causar un desastre).

Son las 18.10h, y en el pasillo donde están los TIC del MINAF se puede oír el vuelo de una mosca. Todos esperan tensos mientras el reloj va marcando los minutos uno a uno. Llegan las 18:15h, el momento de la verdad. Todo parece seguir igual, y los minutos siguen pasando … 18:20h … 18:25h … 18:30h … y ni un equipo con síntomas de ransomware. Parece que Milagros ha hecho honor a su nombre, porque su GPO ha salvado in extremis al MINAF.

Respirando aliviada, Ángela sin embargo tiene mucho trabajo por delante: ¿qué ransomware ha atacado al MINAF? ¿Cómo han entrado? ¿Cómo se han hecho con el control del DC? Algunas de estas respuestas las veremos en el siguiente artículo…