Investigadores de Red Canary han alertado de un instalador falso de KMSPico que está circulando por Internet. Está alterado para infectar equipos Windows y es capaz de realizar actividades maliciosas como el robo de carteras de criptomonedas y otras.

Modificar software de alta demanda y hacerlo pasar como legítimo, es un método preferente para distribuir malware. Es lo que está sucediendo con KMSPico, un popular activador de productos de Microsoft Windows y Office (crackeador) que emula un servidor del Windows Key Management Services (KMS) para activar las licencias de forma fraudulenta.

MS Recomienda

Ya sabíamos que KMSPico se usa de manera amplísima en consumo para piratear el software estrella de Microsoft, pero, según Red Canary, su uso en empresas y en muchos departamentos de TI también es más grande de lo que cabría esperar: «Hemos observado que varios departamentos de TI utilizan KMSPico en lugar de licencias legítimas«.

El software se distribuye comúnmente a través de sitios pirata, sitios de cracks o redes torrent, y de la misma manera llega el desarrollo modificado. El malicioso detectado por la firma de seguridad se entrega en un ejecutable autoextraíble de 7-Zip que incluye e instala el emulador KMS real para que la víctima no sospeche.

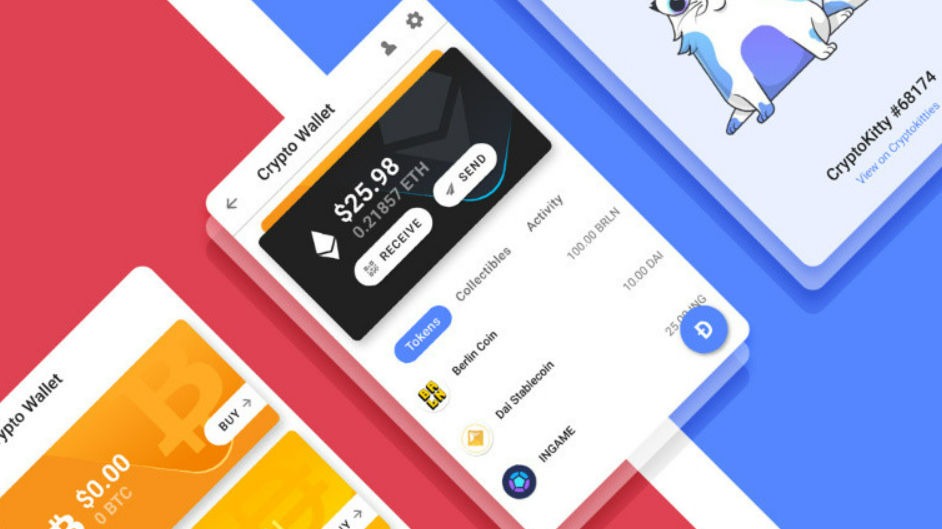

Pero por detrás, la verdadera intención es instalar Cryptobot, incluido en el grupo de troyanos especializados en robar las credenciales guardadas en los navegadores y otra información de las computadoras atacadas, capaz de recopilar datos confidenciales de aplicaciones que se usan por millones de usuarios, desde Chrome a Firefox, y todas las billeteras de criptomonedas principales.

El malware está envuelto por el empaquetador CypherIT que ofusca al instalador para evitar que el software de seguridad lo detecte. Posteriormente, este instalador lanza un script también oculto, capaz de detectar entornos sandbox y emulación AV. Además, Cryptobot comprueba la presencia de «%APPDATA%\Ramson» y ejecuta su rutina de eliminación automática.

Debido a que las operaciones de Cryptbot no se basa en la existencia de binarios no cifrados en el disco, su detección solo es posible monitorizando el comportamiento malicioso, como la ejecución de comandos de PowerShell o la comunicación de red externa. De ahí que no sea sencillo de detectar.

Cuidado con este KSMPico… El supuesto «ahorro» de las licencias de Windows u Office puede salir bastante caro.

Fuente obtenida de: https://www.muyseguridad.net/2021/12/07/kmspico-alterado-malware/