Desarrolladores de GNOME y Red Hat están trabajando en la incorporación de avisos y consejos de seguridad en torno al firmware. El objetivo es que los usuarios sean conscientes de los riesgos que están asumiendo en caso de no tener habilitadas ciertas características incorporadas a nivel de la placa base, entre ellas Secure Boot, IOMMU y TPM.

Siendo más precisos, lo planteado es que Plymouth, GDM y el Centro de Control de GNOME (la aplicación de Configuración) incluyan avisos en caso de detectar una plataforma insegura o que no tiene todas las características de seguridad habilitadas. La inclusión de esos avisos más allá de la configuración de GNOME contribuirá a dejar más clara y de oficio la situación del equipo en términos de seguridad, sin necesidad de que el usuario tenga que saber cómo llegar a ellos.

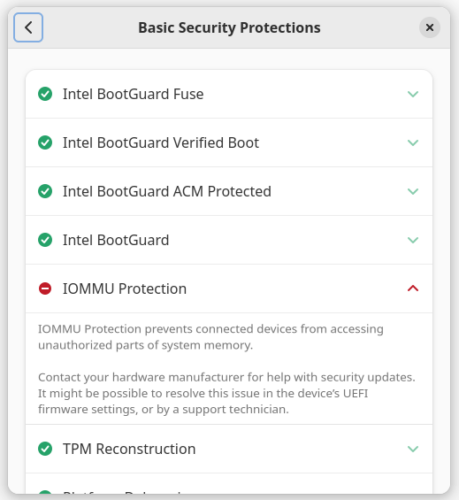

Entre las características que se comprobarán estarán Secure Boot, Trusted Platform Module (TPM), Intel BootGuard y el estado de protección de IOMMU. En las instancias de GitLab en las que están alojados Plymouth y GDM hay peticiones de fusión en las que se puede leer, básicamente, que “Secure Boot puede ser utilizado contra varias amenazas de seguridad cuando el malware modifica el firmware del sistema. Puede ser inhabilitado de forma inadvertida por el usuario o inhabilitado intencionalmente por el software. En consecuencia, el sistema y los datos del usuario están expuestos al peligro”. Ambas peticiones de fusión llevan la firma de Kate Hsuan, quien trabaja para Red Hat.

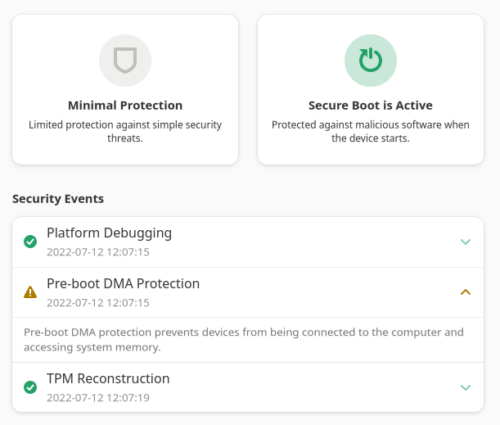

Richard Hughes, empleado de Red Hat y uno de los desarrolladores más prolíficos de GNOME, ha publicado a través de su rincón en los blogs del entorno de escritorio sobre las incorporaciones que se harían en GNOME para avisar de las configuraciones de seguridad defectuosas a nivel de la placa base. Hughes ha publicado un par de pantallazos para mostrar cómo quedarían los avisos a través del centro de control, mediante los cuales posiblemente se indique cómo corregir lo que está mal. Además, también ha anunciado la posible incorporación de un botón para corregir los problemas detectados, pero eso va requerir de la realización de complicadas pruebas por cada OEM.

Los que siguen la actualidad de Linux saben que Richard Hughes es el principal desarrollador de fwupd, así que en ese frente ha dicho que, con el propósito de “facilitar el desarrollo de varias interfaces de usuario, fwupd soporta ahora la emulación de diferentes sistemas”. Este soporte de emulación debería de ayudar a realizar comprobaciones del estado de la seguridad del firmware en configuraciones arbitrarias, las cuales a su vez estarían destinadas a poner a prueba las comprobaciones de Plymouth, GDM y el centro de control de GNOME.

Linux y Secure Boot, una relación difícil

La inclusión de avisos sobre las características de seguridad de la placa base que están inhabilitadas posiblemente no guste a más de uno, más viendo que la relación de Linux con UEFI en general y Secure Boot en particular nunca ha sido especialmente buena.

Desde que fue anunciada, Secure Boot es una característica que ha traído de cabeza a los usuarios comunes que no lo son de Ubuntu, Fedora, Pop!_OS u openSUSE. Aparte de eso, tenemos el siempre particular caso de NVIDIA, cuyo driver oficial fuerza la inhabilitación de Secure Boot incluso en caso de emplear algunas de las distribuciones que ofrecen un buen soporte para la característica de UEFI.

La desconfianza de los usuarios está más que justificada si tenemos en cuenta que recientemente se descubrieron modelos de portátiles ThinkPad que impiden el arranque de Linux por culpa de la presencia de un coprocesador de Microsoft apoyado en Secure Boot. Y ya que hemos mencionado indirectamente a Windows, TPM está siendo una de las principales razones que impiden el uso oficial de la versión 11 del sistema en equipos no tan viejos. El módulo de seguridad Lockdown, incorporado a Linux, fue durante años motivo de discusión por si tenía que estar atado o no a Secure Boot.

A todo eso hay que sumar que Secure Boot sigue siendo a día de hoy una característica prácticamente secuestrada por Microsoft, así que obligar su uso en Linux supondría la muerte inmediata del sistema en el sector del escritorio. ¿Seguridad a nivel de placa base a cambio de entregárselo todo a Windows? No, gracias.

Fuente obtenida de: https://www.muylinux.com/2022/07/29/gnome-playmouth-avisar-secure-boot/