Peligros de que mi NAS tenga acceso remoto

Normalmente los servidores NAS son accesibles a través de Internet para poder acceder a todos los servicios y recursos que necesitemos, por ejemplo, lo más normal es que desde Internet podamos acceder a la web de administración del servidor NAS, podamos acceder vía FTP a los archivos internos, e incluso podremos activar la gestión remota vía SSH abriendo el correspondiente puerto en nuestro router. Sin embargo, exponer nuestro servidor NAS a Internet conlleva una serie de riesgos que debemos evitar lo máximo posible, por tanto, deberíamos tomar una serie de precauciones si decidimos exponer nuestro servidor NAS y que se tenga acceso desde el exterior.

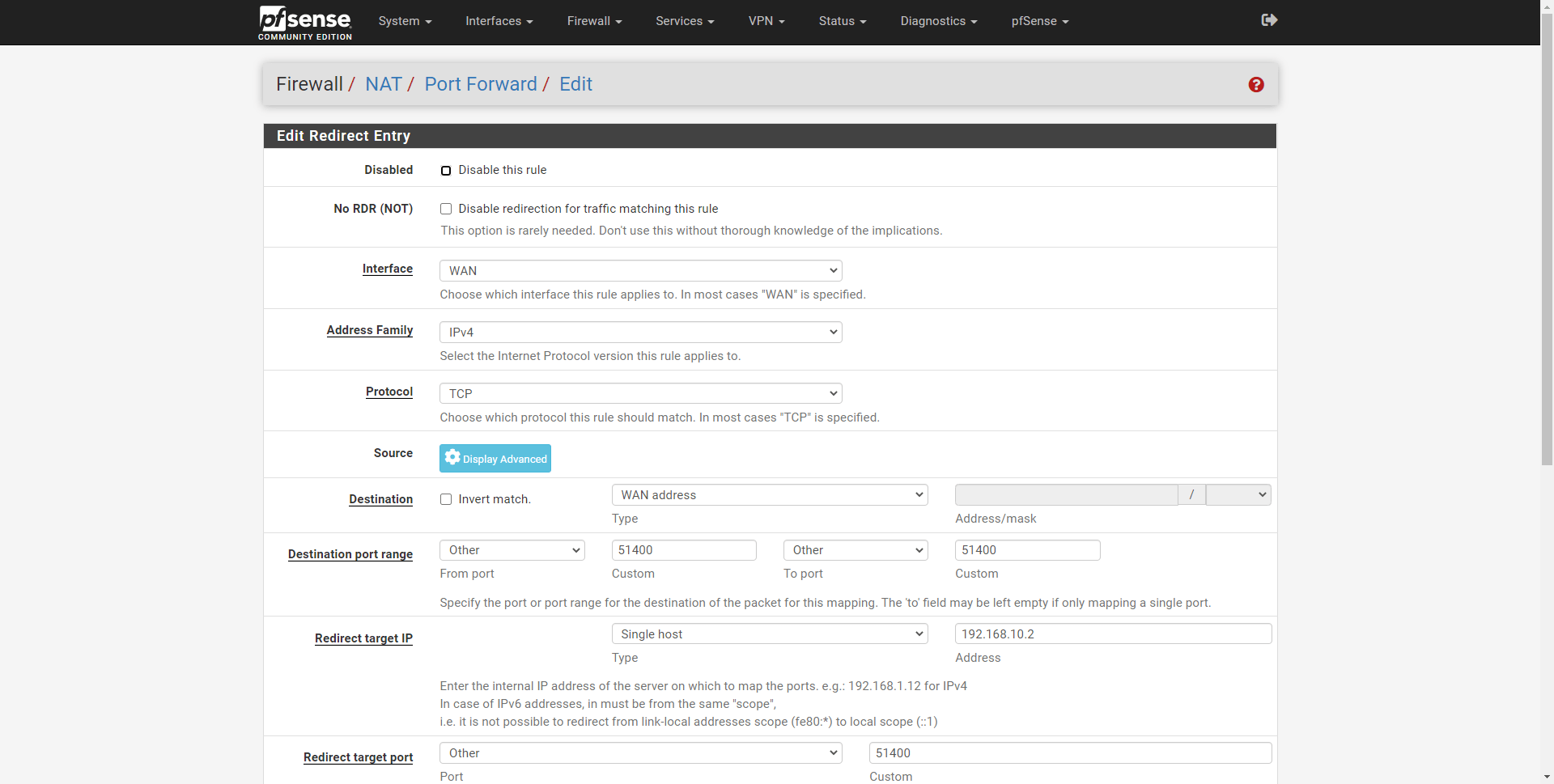

En nuestros hogares todos utilizamos un router con NAT y UPnP, los servidores NAS soportan UPnP para abrir puertos en el router de forma dinámica y automática, sin embargo, esto conlleva un riesgo para la seguridad porque es posible que abran puertos que tú no quieres exponer, por tanto, deberías revisar bien la configuración del UPnP de tu servidor NAS para que esto no ocurre. No obstante, lo mejor que puedes hacer es desactivar el protocolo UPnP en el servidor NAS e incluso en tu router, para que tengas que abrir puertos (Port-Forwarding) de manera específica, sabiendo bien qué puertos estás abriendo hacia qué dispositivo.

Un router que no tiene abierto ningún puerto en la NAT hacia el servidor NAS, significa que ese servidor NAS no está expuesto a Internet, por tanto, el acceso remoto solamente sería posible a través de las conexiones inversas que actualmente proporcionan los fabricantes como QNAP, Synology o ASUSTOR, de esta forma, iniciando sesión en la plataforma Cloud, el servidor NAS se conectará directamente con los servidores del propio fabricante para que el usuario pueda conectarse remotamente sin necesidad de abrir ningún puerto. Debemos recordar que los puertos en la NAT desde la «NAT interna» hasta la «NAT externa» se abren automáticamente cuando se requiere por cualquier dispositivo, pero si la conexión se inicia desde Internet esto no sucede, y necesitaríamos de un puerto abierto en el router si se quiere llegar hasta el servicio final.

¿Es segura esta forma de conexión al servidor NAS? En principio sí, porque son los fabricantes de los servidores NAS los que se encargan de la seguridad de su plataforma. Si su plataforma se ve comprometida, todos los servidores NAS con esta funcionalidad activada se verían comprometidos y se podría intentar el acceso a ellos previa autenticación vía web.

En el caso de que hayas abierto algún puerto en el router (Port-Forwarding) hacia el servidor NAS (web HTTP, web HTTPS, FTP, FTPES, SSH etc) podrías ser atacado por ciberdelincuentes para acceder al servidor NAS, es muy importante que solamente abras los puertos hacia los servicios que necesites, y no abras más puertos de los que necesites con el objetivo de tener la mínima superficie de ataque posible.

Intentos de crackeo de las credenciales de usuario

Uno de los ataques que podrían hacernos es a través de intentos de crackeo de nuestras credenciales de usuario, ya sea a través del menú web para acceder a la administración, al servidor FTP si lo tenemos expuesto, e incluso también al servidor SSH si es que tenemos abierto el puerto correspondiente en nuestro router. Existen programas totalmente gratuitos que nos permiten automatizar los ataques a los diferentes hosts, por ejemplo, el popular Nmap nos permitirá realizar un escaneo de puertos para comprobar qué puertos TCP y UDP tenemos abiertos en el router hacia un determinado servicio, y posteriormente averiguar qué tipo de servicio tenemos en un determinado puerto, qué versión de ese servicio tenemos en funcionamiento y más información.

Sabiendo el servicio e incluso la versión del servicio, un ciberdelincuente podría utilizar programas como Nmap NSE para intentar crackear la contraseña haciendo uso de diccionario o fuerza bruta, de esta forma, intentará miles de combinaciones de usuario/clave para poder entrar.

Accesos al sistema ilegítimos

En el caso de que el ataque anterior tuviera éxito, y dependiendo de los permisos que tenga el usuario al que se le ha crackeado la contraseña, podría acceder al sistema de forma ilegítima, es decir, podría entrar en la administración del NAS, en el servidor FTP o vía SSH para realizar todos los cambios que quiera, robar información, cifrar la información robada para posteriormente pedir un rescate e incluso comprometer la red local donde está el servidor NAS configurado.

Por este motivo es muy importante ver los avisos y los logs del servidor NAS, para saber en todo momento si en algún momento alguien ha iniciado sesión en el servidor NAS y no somos nosotros, de esta forma, podremos activar de manera rápida y eficaz cortando el acceso al servidor NAS hasta que comprobemos los registros y saber qué ha pasado. Es crítico que, si detectamos un acceso a nuestro sistema, lo cortemos lo antes posible y estudiemos qué ha realizado este cibercriminal en nuestro servidor NAS.

Explotación de vulnerabilidades en el NAS

Con programas como Nmap se puede saber qué versión del servidor web, servidor FTP o SSH se está utilizando en un determinado servidor NAS. Si el sistema operativo del servidor NAS utiliza un servicio en el que se ha descubierto una vulnerabilidad y ya se conoce, un cibercriminal podría explotar esta vulnerabilidad para hacerse con el control total del servidor NAS e infectarlo. Es muy importante actualizar el sistema operativo de los servidores NAS y también del software incorporado en su interior para evitar que exploten una vulnerabilidad conocida.

Un aspecto muy importante es que, no deberíamos nunca exponer la administración web de nuestro servidor NAS, ya sea por HTTP o HTTPS. Los servidores web son muy propensos a vulnerabilidades XSS, un ciberdelincuente podría explotar una vulnerabilidad XSS que él mismo haya descubierto, y consiga infectar todos los servidores NAS que no tengan este fallo de seguridad parcheado. Lo más seguro es no exponer nunca la web de administración del NAS, si necesitas acceder es mejor de otras formas como os enseñaremos a continuación.

Explotación de fallo de seguridad y ataque con ransomware

Ya se han dado casos en los que, al explotar un fallo de seguridad conocido en un determinado software de un NAS, el ciberdelincuente no solamente ha comprometido el servidor NAS del usuario, sino que lo ha encriptado totalmente con un ataque de ransomware, pidiendo posteriormente un rescate para poder recuperar los archivos. Debemos tener en cuenta que un servidor NAS normalmente lo usamos como nuestra nube privada e incluso para copias de seguridad, por tanto, este tipo de ataques es uno de los peores que pueden ocurrirnos. Aunque los sistemas operativos disponen de las funcionalidades de «Instantáneas» o «Snapshots», si el ciberdelincuente ha conseguido tener acceso como administrador del sistema, seguramente haya borrado estas instantáneas y no puedas recuperar la información a no ser que tuvieras una copia de seguridad externa.

Una vez que hemos visto todos los peligros de tener un servidor NAS expuesto a Internet, os vamos a explicar de qué formas podríamos acceder a él desde Internet si no nos queda más remedio.

Cómo acceder al NAS desde Internet de forma segura

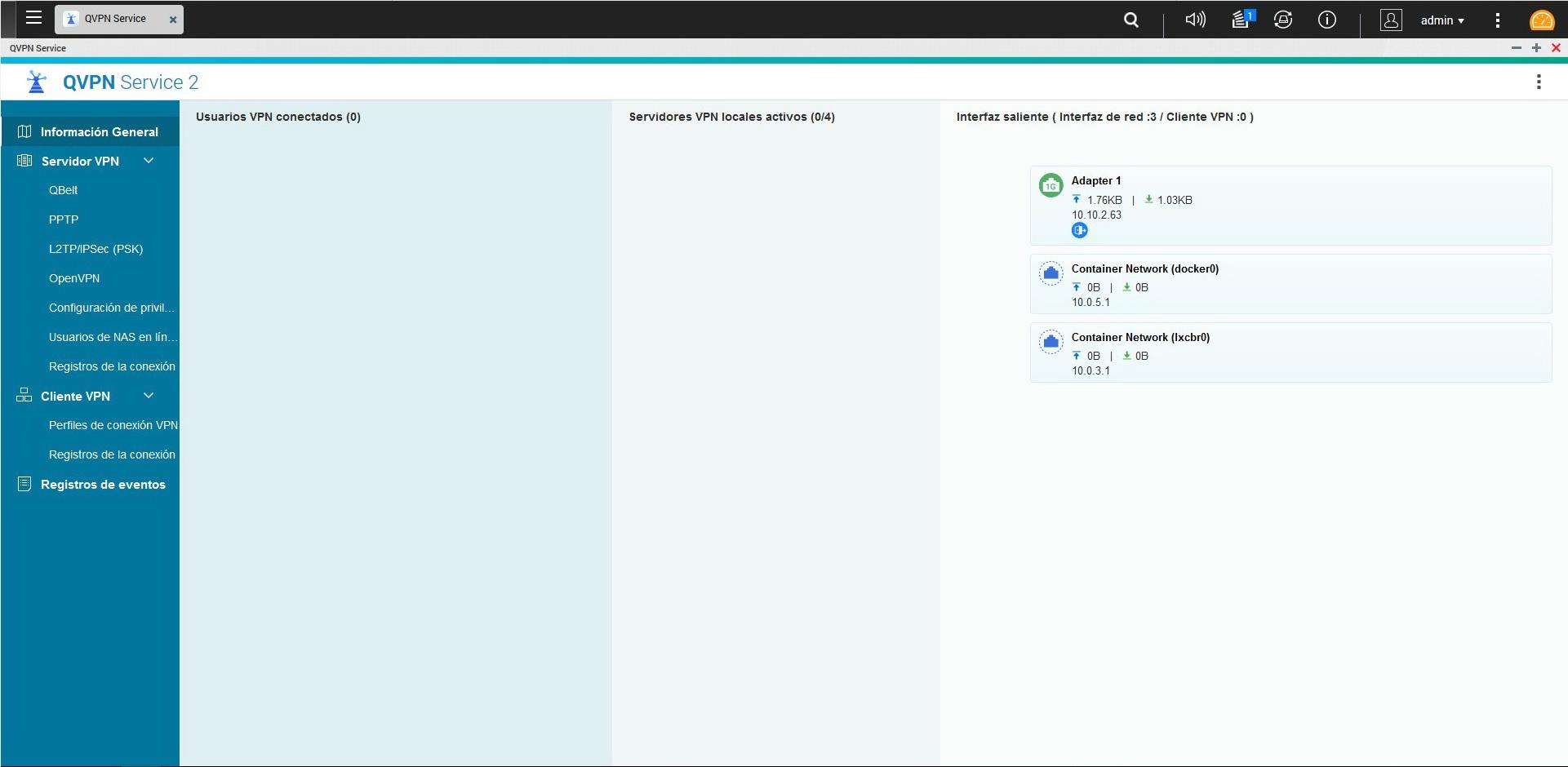

Aunque los servidores NAS se pueden usar perfectamente en red local y que no tengan acceso a Internet, es muy cómodo poder acceder a todos los recursos del servidor NAS de forma remota. Si necesitamos acceder a nuestro servidor NAS de forma remota para intercambiar archivos y carpetas, para administrarlo por algún motivo, o para utilizar alguno de sus servicios, la recomendación es clara: hazlo a través del servidor VPN del servidor NAS siempre que sea posible.

Todos los sistemas operativos de los servidores NAS disponen de un servidor VPN, normalmente disponen de OpenVPN y también L2TP/IPsec, no obstante, también es posible que incorporen protocolos de VPN propietarios e incluso la popular VPN WireGuard. En el caso de disponer de un servidor VPN, lo que tenemos que hacer es abrir en el router únicamente el puerto TCP o UDP que necesite este servidor VPN para aceptar conexiones entrantes. Una vez que ya estemos dentro de la VPN, podrás acceder al resto de recursos de forma segura (SMB, FTP, FTPES, SSH etc). De esta forma, estaremos abriendo solamente un puerto en nuestro router, el cual tiene un servicio de VPN por detrás que necesitará unos certificados digitales para su autenticación.

En el caso de que necesites abrir otros puertos para acceder a diferentes servicios, como el servidor FTP o SSH, nuestras recomendaciones son las siguientes:

- Abre los puertos a los servicios que necesites, ningún puerto más.

- Protege los servicios de múltiples intentos de inicio de sesión. Todos los NAS incorporan una herramienta de «fail2ban» para banear múltiples intentos de acceso fallidos desde una IP, baneándole durante un cierto tiempo.

- Activa el firewall y bloquea por región. Si nosotros nos vamos a conectar desde España, una buena política es permitir solamente que las direcciones IP de España puedan conectarse, y bloquear el resto del mundo. Los servidores NAS ya incorporan un firewall con geoIP para protegernos.

Recuerda que no es buena idea exponer el puerto de acceso a la administración vía web, independientemente de que utilices HTTP o HTTPS, porque normalmente los servidores web con propensos a vulnerabilidades XSS que pueden conllevar un problema de seguridad y el acceso ilegítimo al servidor NAS.

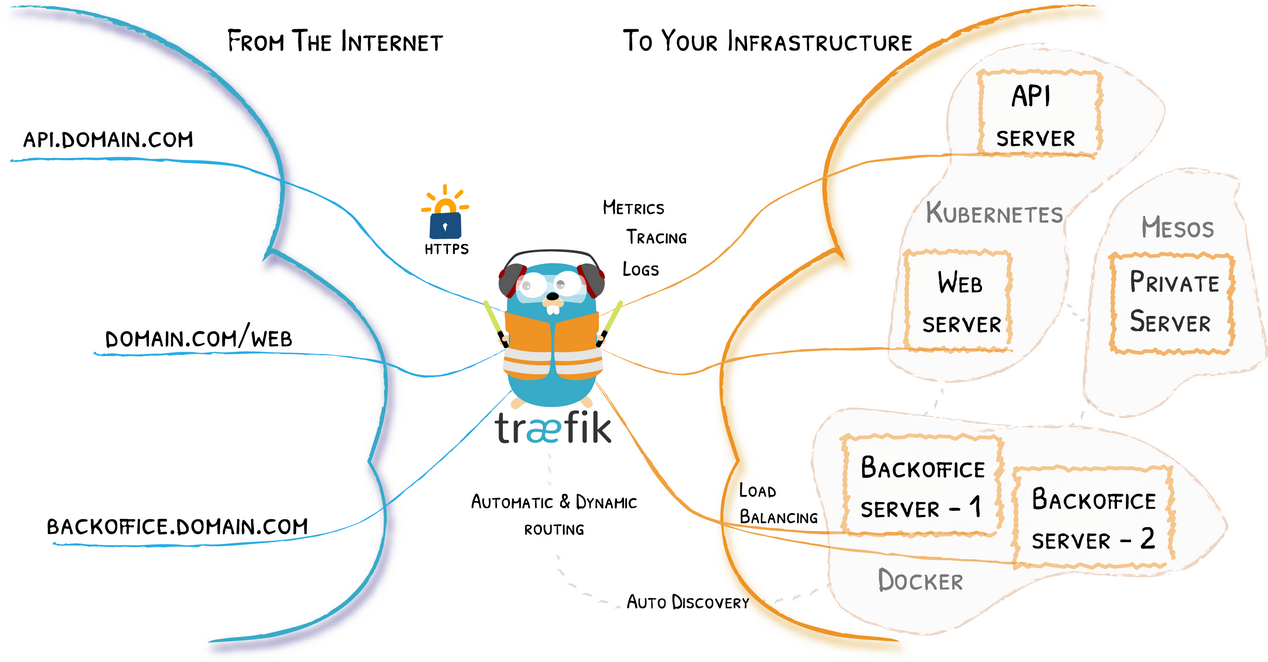

Por último, si necesitas proporcionar servicios web a Internet, acceso a diferentes servicios como gestor de contraseñas interno, un Nextcloud para sincronizar archivos y carpetas, el acceso interno a gestión vía web y otros servicios donde se necesite exponer un puerto web (80 para HTTP y/o 443 para HTTPS), una muy buena idea es que instales un proxy inverso como Traefik.

La mayoría de servidores NAS permiten virtualización ligera con contenedores como Docker. Traefik es un proxy inverso gratuito y realmente completo con opciones de configuración muy avanzadas, este proxy inverso nos permitirá exponer únicamente los puertos HTTP y/o HTTPS a Internet para acceder a todos los recursos internos del servidor NAS, sin necesidad de abrir en nuestro router múltiples puertos. La redirección hacia los diferentes servicios se podrá hacer a través de subdominios (nextcloud.redeszone.net, por ejemplo) o también de la siguiente forma: redeszone.net/nextcloud. Lo bueno de Traefik es que disponemos de middlewares para aumentar la seguridad del sistema, podremos establecer una autenticación adicional a los diferentes servicios con un usuario y contraseña, podremos implementar un servicio de autenticación OAuth con Google, e incluso una autenticación en dos pasos, todo ello antes de poder acceder al servicio final que podría tener su autenticación normal.

Otro punto fuerte de Traefik es que podremos instalar diferentes extensiones, por ejemplo, un fail2ban en todos o en determinados servicios que proporcionemos, también podríamos configurar un GeoIP para permitir solamente las direcciones IP de un país y bloquear el resto, y mucho más.

Tal y como habéis visto, existen muchos peligros si exponemos nuestro servidor NAS a Internet, pero si lo hacemos bien y siguiendo nuestras recomendaciones, estamos seguros que podrás acceder a él de forma remota sin ningún problema, no obstante, debéis saber que la seguridad al 100% no existe, sobre todo si se descubren vulnerabilidades que no se parchean a tiempo y nos hacen un ataque dirigido o global a todos los clientes de una determinada marca de servidores NAS.

Fuente obtenida de: https://www.redeszone.net/tutoriales/servidores/peligros-permitir-nas-acceso-remoto-soluciones/