La vulnerabilidad descubierta está presente en el módulo del kernel llamado KCodes NetUSB. Se le ha asignado el código CVE-2021-45388, y ha sido calificada como de alto riesgo, ya que permite la ejecución de código remoto en dispositivos no parcheados. La vulnerabilidad ha sido encontrada por investigadores de SentinelOne, que han publicado toda la información referente a la vulnerabilidad.

El fallo afecta si el router tiene puerto USB

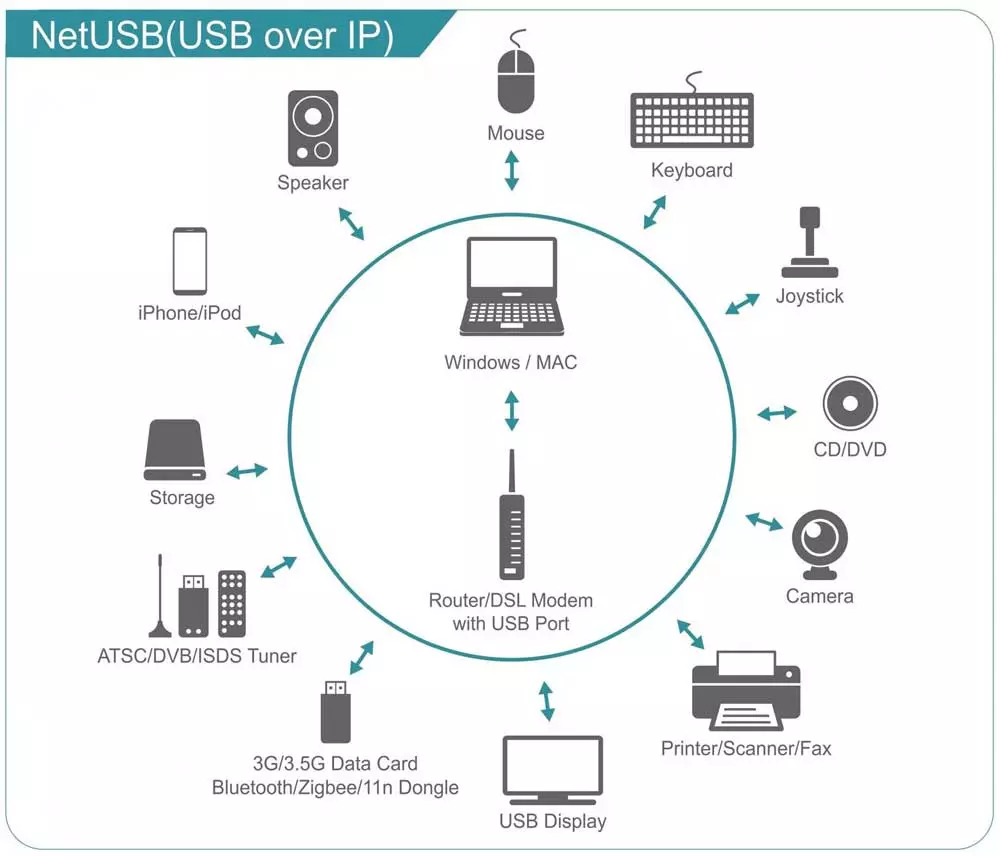

El fallo afecta a multitud de routers que incluyen un puerto USB, los cuales son la gran mayoría. A través de esos puertos USB del router, es posible conectar dispositivos como impresoras, discos duros o pendrives. Si bien la velocidad es más limitada, es una forma cómoda de acceder a dispositivos desde cualquier punto de la red.

Para sacarle todo el jugo a esos puertos USB, los fabricantes cuentan con un módulo del kernel llamado NetUSB, desarrollado por KCodes. Este módulo de conectividad permite a los dispositivos de red acceder de manera remota para interactuar con los dispositivos USB que tengamos conectados al router. Sin embargo, hay una vulnerabilidad muy peligrosa en su código.

En concreto, parece ser que el módulo del kernel que no valida el valor del tamaño de las asignaciones de memoria del kernel, lo que genera un desbordamiento de enteros. Ese desbordamiento permite a un atacante introducir código de manera remota para llevar a cabo actividades maliciosas en nuestra red.

El ataque, no obstante, tiene algunas limitaciones en cuanto a la forma de explotarlo. A pesar de ello, el módulo tiene un tiempo de expiración de 16 segundos, dando más flexibilidad a la hora de explotar un router. Explotar la vulnerabilidad es difícil, pero no imposible, de ahí que desde SentinelOne recomienden a todos los fabricantes afectados que actualicen de inmediato sus routers.

Fabricantes de routers afectados

En concreto, entre los fabricantes afectados encontramos a Netgear, TP-Link, Tenda, EDiMAX, y DLink, además de a Western Digital, cuyos discos duros en red también usan estos módulos de red. Los investigadores no han detallado los modelos afectados, pero si tienen puertos USB, lo más probable es que estén afectados.

SentinelOne contactó a KCodes el 9 de septiembre, y les enviaron un código que demostraba la vulnerabilidad el 4 de octubre para verificar el parche lanzado ese mismo día. El resto de fabricantes fueron contactados en noviembre, y los primeros parches empezaron a llegar en diciembre. Netgear lanzó un parche para los dispositivos D7800, R6400v2 y R6700v3, donde, como solución, han cambiado una función que impide la escritura sin permiso fuera de los límites que establece el router.

El resto de fabricantes no han comunicado el haber parcheado las vulnerabilidades, por lo que probablemente tardarán un poco más en hacerlo. SentinelOne no ha encontrado evidencias de que haya atacantes aprovechando la vulnerabilidad actualmente, pero ahora que es pública ya sí que podrían empezar a aprovecharla pronto.

Fuente obtenida de: https://www.adslzone.net/noticias/seguridad/fallo-netusb-router-vulnerabilidad/