Helena Julián Rodero

Criminóloga. Estudiante Máster Ciberdelincuencia UIC

El CEO fraud es una nueva forma delictiva que se lleva a cabo a través del ciberespacio, de la cual cada vez hay más empresas víctima. Este fenómeno supone pérdidas económicas enormes para las compañías. La aplicación de teorías criminológicas nos permite una comprensión amplia del problema con la finalidad de determinar conductas de prevención.

Definición del problema

El CEO fraud (Chief Executive Officer fraud o fraude al CEO, también conocido como BEC o Business Email Compromise) es un tipo de ciberfraude, considerado por algunos autores como spear-phishing o, incluso, whaling (Miró, 2012; Dodge, Coronges y Rovira, 2012; Nagarjuna y Sujatha, 2013; Nagunwa, 2014; Butavicius et al., 2015), en el que se pretende la obtención de información secreta por medio de spyware o malware o gracias a intervención del propio sujeto, mediante técnicas de ingeniería social, obteniendo de forma más o menos directa el beneficio patrimonial. Este subtipo de phishing, a diferencia del phishing tradicional, se caracteriza en que el sujeto, que es víctima del fraude, es un empleado con un poder y acceso a los recursos económicos de una empresa que ha sido seleccionado y estudiado previamente en base al perfil de víctima buscado por el atacante. En definitiva, el fraude del CEO es un ataque dirigido que forma parte del conjunto de una operación con unos objetivos claros, tales como comprometer la seguridad de una compañía o institución o robar información, propiedad intelectual o dinero (Caldwell, 2013).

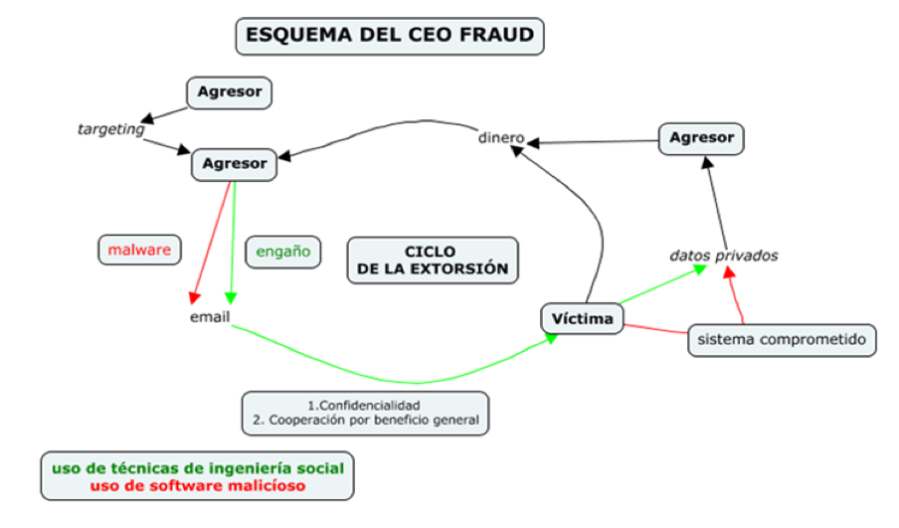

Previo al contacto con la víctima, existe un proceso de recolección de información y datos tanto de los empleados como del funcionamiento de la empresa en general con el fin de poder determinar cuál de los múltiples empleados es la víctima más útil. Es lo que llamaríamos “targetting”. Generalmente este proceso se lleva a cabo recogiendo información de redes sociales o por explotación de vulnerabilidades del ordenador del empleado. Una vez seleccionada la víctima idónea, el agresor establece comunicación con ésta usando como canal el correo electrónico (principalmente), VoIP o una web. El mensaje enviado por este puede variar en función del grado de uso de software malicioso para infectar el ordenador o de técnicas de ingeniería social. En ambos casos, es necesario que la víctima acceda al email e incurra en el engaño, ya sea creyendo auténtico el mensaje o descargando y accediendo al malware. Cuando se establece la interacción entre ambos individuos, gracias en parte a la víctima engañada, se inicia un ciclo de extorsión en el que el perpetrador irá aumentando la presión ejercida sobre la víctima, dentro de un contexto de confidencialidad y urgencia, con el objetivo que esta le proporcione los datos confidenciales deseados o lleve a cabo un ingreso económico. Finalmente, cuando la víctima ha cooperado con el phisher cumpliendo con sus exigencias, este vuelve a crear una nueva necesidad o problema justificado, repitiendo la interacción con la víctima para que vuelva a cooperar (Figura 1). Podría decirse que, en función de las diferentes interacciones agresor-víctima, el crecimiento de la cantidad requerida por el perpetrador es indirectamente proporcional a la probabilidad de que la víctima coopere en la interacción.

Normalmente, este tipo de fraude no cesa hasta que el ciclo es roto por una pérdida de confianza en la interacción agresor-víctima o porque terceras personas descubren el engaño y sus consecuentes pérdidas.

Figura 1. Esquema del desarrollo del fraude al CEO

Comprensión del problema: Explicación teórica del fenómeno

Aplicando las teorías criminológicas en el mundo digital, encontramos que en el caso particular del fraude al CEO, se puede utilizar la teoría de la elección racional, la teoría de la disuasión y la teoría de las actividades rutinarias.

La teoría de la elección racional ofrece una visión a la toma de decisiones del agresor para cometer el delito, asumiendo cierta racionalidad. El agresor llevaría a cabo el delito si tras tomar una decisión racional percibiera los beneficios del acto superiores a los posibles costes. En este caso, el phishing tiene muy alta probabilidad de producirse puesto que el phisher puede apreciar inmediatamente o en un corto plazo un beneficio económico muy superior al de otro tipo de fraudes online. Además, cree difícilmente llevar a percibir un coste debido a las creencias populares sobre el cibercrimen que existen (cómo que no existe el derecho, policía o la Justicia en el ciberespacio, ergo no es necesario un cumplimiento normativo). La concentración del número de víctimas potenciales en el territorio, así como la transnacionalidad del delito favorece la perpetración del hecho. Asimismo, a parte del atractivo del potencial beneficio, al tratarse de víctimas seleccionadas previamente, el número de transacciones y el tiempo invertido en abrir cuentas bancarias fraudulentas es menor, disminuyendo así el riesgo percibido por el agresor (Conradt, 2012). También, puede jugar un papel importante el hecho que él pertenezca a un grupo de crimen organizado que le presione y le de protección ante los posibles costes del delito. En resumen, mientras que los beneficios asociados con la conducta del fraude online son altos, los riesgos son relativamente bajos fomentando de esta forma el fenómeno.

La teoría de la disuasión postula a favor de la teoría de la elección racional y sostiene que para disuadir a los agresores, el castigo debe ser rápido, seguro y severo (Conradt, 2012). Debido al poco desarrollo legislativo en materia de delitos cibernéticos en muchos países, la dificultad de atrapar y condenar a un ciberdelincuente y la desproporcionalidad de la pena (siendo 3 años de prisión la pena máxima aplicable), escasos delincuentes son disuadidos de cometer el delito. Según Conradt (2012), detener y procesar de manera consistente a los cibercriminales, asignar más recursos a las unidades de delitos informáticos y colaborar con agencias de otros países aumenta potencialmente la percepción de riesgo del ofensor y favorecería a la disuasión del delito.

En la teoría de las actividades rutinarias, se establece que un crimen ocurre cuando un agresor motivado y una víctima apropiada coinciden en un espacio sin la presencia de un guardián capaz (Felson y Clarke, 2008). Referente a los agentes implicados en el delito, Choo (2011) asume que los agresores son cibercriminales motivados económicamente, con recursos necesarios para cometer el delito, que aprovechan las ventajas del ciberespacio, como la anonimidad y la ausencia de límites geográficos, y las debilidades de las redes y sistemas protegidos, explotando las situaciones donde la aplicación de la ley tiene dificultades jurisdiccionales, legislativas y problemas transfronterizos. Las víctimas incluyen tanto individuos como entidades en el sector público o privado. A pesar de que la empresa sufre las pérdidas del resultado del delito (víctima indirecta), la víctima real es normalmente el individuo que recibe el correo (víctima directa). Según Miró (2013), se pueden diferenciar entre dos tipos de guardián capaz: el guardián físico, entendiendo como tal el software de seguridad utilizado (antivirus, cortafuegos o antiespías), y el guardián social o auto-guardián, siendo este la habilidad de la persona en el manejo de los equipos informáticos y haberse formado sobre los riesgos en Internet.

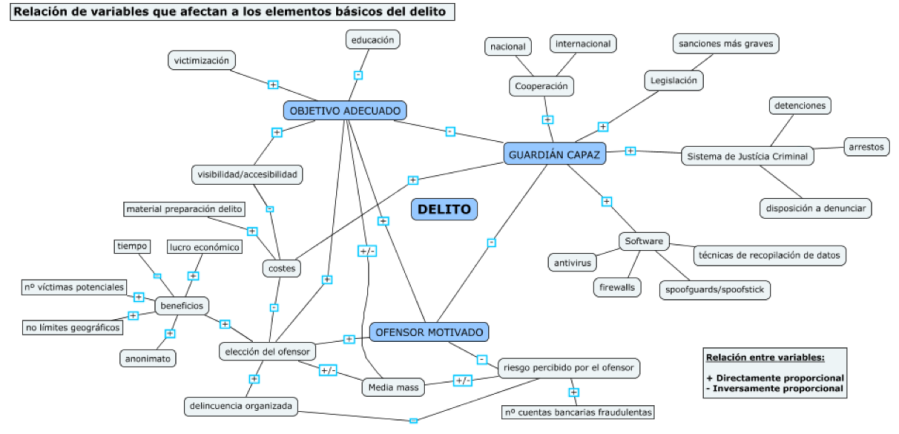

A continuación, partiendo de la teoría de las actividades rutinarias, se analizan y relacionan los diferentes factores que afectan a los tres elementos básicos para la ocurrencia del delito (Figura 2). Los diferentes factores están relacionados entre ellos en función de si son directamente proporcionales (el aumento de una variable favorece el aumento de la otra) o inversamente proporcionales (el aumento de una variable dificulta la ocurrencia de la otra).

Figura 2. Esquema con las variables que afectan a los elementos básicos del delito y su estimada relación.

Una manera de conseguir evitar que el agresor persista en el ataque es dificultar su acceso a una víctima u objetivo apropiado y asegurar la presencia del guardián capaz. En base a la teoría de la elección racional, para reducir el número de delincuentes motivados, el delito tiene que parecer poco atractivo, incrementando así el riesgo asociado y reduciendo las ganancias (Pratt et al., 2010; Conradt, 2012). Para lograr un efectivo aumento del riesgo percibido es necesario un esfuerzo común entre los usuarios o empleados (potenciales víctimas), las empresas y organizaciones, los mass media y el sistema de justicia criminal (Lynch, 2005). Se puede prevenir el suceso si aumentamos los costes del delito, ya sea aumentando la barreras de seguridad informática o complicando la comunicación con la víctima. La manera más beneficiosa de reducir el número de objetivos adecuados es educando a las víctimas potenciales (Conradt, 2012) para cambiar sus actividades online y minimizar así su exposición a estructuras de oportunidad criminal (Pratt et al., 2010). Si proporcionamos formación a las personas para detectar situaciones de riesgo y la protección técnica es adecuada, se consigue la disminución de objetivos apropiados y aumentar la presencia de guardianes capaces, consecuentemente disminuyendo la oportunidad del delito. Respecto a los guardianes capaces, pueden implementarse guardianes digitales como sistemas de alertas en el propio ordenador o software diseñado para proteger o ayudar al usuario o favorecer al guardián social, proporcionando educación al propio usuario.

En conclusión, puesto que disuadir al delincuente motivado supone una gran dificultad y un enorme esfuerzo por parte de toda la sociedad en general, ya que la eficacia de la prevención depende de cambios legales, organizativos y sociales, las estrategias de prevención de los fraudes al CEO deben focalizarse en disminuir las víctimas potenciales y aumentar los guardianes capaces.

Bibliografía

Butavicius et al. (2015). Breaching the human firewall: Social engineering in phishing and spear-phishing emails, Australasian Conference on Information Systems, 1-10.

Caldwell, T. (2013). Spear-phishing: How to spot and mitigate the menace, Computer Fraud & Security, 2013(1), 11-16.

Choo, K. (2011). The cyber threat landscape: Challenges and future research directions, Computers and Security, 30, 719-731. DOI: 10.1016/j.cose.2011.08.004

Conradt, C. (2012). Online auction fraud and criminological theories: The Adrian Ghighina case, International Journal of Cyber Criminology, 6(1), 912-923.

Dodge R., Coronges K., Rovira E. (2012). Empirical benefits of training to phishing susceptibility. In: Gritzalis D., Furnell S., Theoharidou M. (eds.) Information Security and Privacy Research. SEC 2012: IFIP Advances in Information and Communication Technology, 376. Berlin: Springer

Felson, M. & Clarke, R. (2008). La ocasión hace al ladrón. Teoría práctica para la prevención del delito, Serie Claves del Gobierno Local, 6, 1-42.

Julián, H. (2017). Esquema del CEO fraud [Figura]. Autoría propia.

Julián, H. (2017). Relación de variables que afectan a los elementos básicos del delito [Figura]. Autoría propia.

Lynch, J. (2005). Identity theft in cyberspace: Crime control methods and their effectiveness in combating phishing attacks, Berkeley Technology Law Journal, 20(1), 259-300. DOI: 10.15779/Z38M67D

Miró, F. (2012). El cibercrimen. Fenomenología y criminología de la delincuencia en el ciberespacio. Madrid: Marcial Pons

Miró, F. (2013). La victimización por cibercriminalidad social: Un estudio a partir de la teoría de las actividades cotidianas en el ciberespacio, Revista Española de Investigación Criminológica, 5(11), 1-35.

Nagarjuna, B. & Sujatha, V. (2013). An innovative approach for detecting targeted malicious e-mail, International Journal of Application or Innovation in Engineering and Management, 2(7), 1-7.

Nagunwa, T. (2014). Behind identity theft and fraud in cyberspace: The current landscape of phishing vectors, International Journal of Cyber-Security and Digital Forensics, 3(1), 72-83.

Pratt, T., Holtfreter, K. & Reisig, M. (2010). Routine online activity and Internet fraud targeting: Extending the generality of routine activity theory. Journal of Research in Crime and Delinquency, 47(3), 267-296. DOI: 10.1177/0022427810365903