Antes de empezar a explicar la historia y evolución del ransomware, os vamos a recordar en qué consiste.

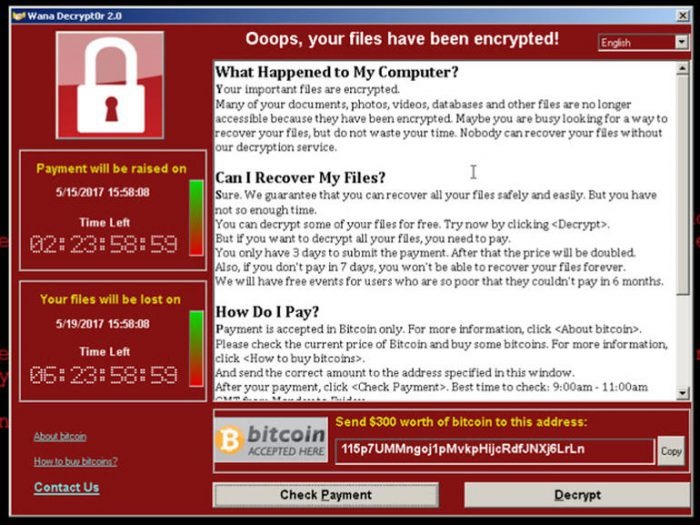

Es un ataque que provoca la encriptación o cifrado de algunos o todos tus archivos que se encuentran en tu ordenador. La señal principal que nos da a entender que fuimos víctimas de este ataque es que aparece una ventana emergente como esta:

Todo el contenido de esta ventana emergente fue diseñado y creado para desesperar a la víctima. La captura que estamos viendo como ejemplo corresponde a uno de los ataques ransomware más grandes de la historia: WannaCrypt/WannaCry. Cuenta con información como qué ha pasado con tu ordenador, si es posible recuperar los archivos que se han visto encriptados, e incluso cómo realizar el pago.

En algunos casos como este, se ve cuanto tiempo le quedaría a la víctima para hacer el pago antes de que se pierdan los archivos definitivamente. Así también, cuánto tiempo falta para que el dinero del «rescate» del ransom aumente. Un detalle muy importante, y que no nos cansaremos de repetir, es que no debes pagar por el supuesto rescate de tus archivos. Incluso si de casualidad llegan a darte «pruebas de vida» de tus archivos, no lo debes hacer. Lo único que lograrás es que logren que seas víctima en otra ocasión.

Historia del ransomware

El fin de los años 80, específicamente 1989, fue testigo de lo que se considera el primer ransomware. Era un programa con características bastante primitivas que se distribuía de forma maliciosa mediante los antiguos diskettes. Su primera aparición tuvo como consecuencia una ola de amenazas de extorsión durante los primeros años de los 2000. Sin embargo, no tuvo la atención del público en general hasta que apareció CryptoLocker en el año 2013.

El ransomware es tan rentable que se ha convertido en un negocio redondo y crece cada vez más en el mundo del cibercrimen. Otro ransomware sumamente popular y peligroso se llama Sodinokibi. Tan peligroso y astuto puede llegar a ser, que hace unos meses ha obtenido una mejora que dificulta su detección: el pago a través de criptomonedas que no dejan prácticamente rastro de sus transacciones.

Bitcoin es la criptomoneda que acostumbran a aceptar los ransomware. Sin embargo, Sodinokibi ha tomado la decisión de pasar a Monero. Este último no permite tener rastro alguno de las transacciones realizadas. Por lo que prácticamente es inútil intentar rastrear los pagos del rescate.

Troyanos en la web y cifrado de archivos

Entre el año 2012 y 2013, un antecesor del ransomware estaba al acecho. Consistía en un virus troyano que bloqueaba tu navegador e incluso la pantalla completa de tu ordenador. Lo que pasaba era que veías un mensaje con el formato adecuado para llamarte la atención. El mensaje que se podía leer era una supuesta acusación de delitos como piratería, pornografía infantil y otros hechos ilícitos.

Si la potencial víctima llega a creer en el mensaje, más abajo podría leer unas indicaciones de cómo realizar un pago a cambio de que no se le denuncie ante la policía y que se le lleve a juicio. En aquel tiempo, los métodos para pagar eran varios servicios de depósitos a tarjetas.

Los autores de este troyano lograron recaudar millones de dólares gracias a los miles de víctimas que caían diariamente. Sin embargo, era bastante fácil de eliminar. Sólo requería que restaurases tu sistema operativo a un punto previo antes de la infección, o restaurar el navegador web.

A partir del año 2013, empezó a ganar protagonismo el cifrado de los archivos. CryptoLocker es uno de los pioneros en el ransomware y apareció específicamente en el mes de septiembre del mencionado año. Los archivos se cifraban bajo robustos algoritmos de cifrado RSA de 2048 bits. El par de claves público-privada (public-private key pair) era prácticamente inaccesible ya que la misma estaba almacenada en el servidor Command & Control que administra al ransomware en sí. Las víctimas tenían un supuesto plazo de tres días para pagar el rescate con Bitcoin o servicios de recarga de tarjetas prepago.

Una evidencia de lo rentables que pueden resultares que exigían el pago de entre 100 y 600 dólares, cualquiera que fuera el método de pago. Este popular ransomware tiene como origen un botnet denominado Gameover ZeuS, el cual hizo su primera aparición en el año 2011. Su propósito original era apropiarse de las credenciales de acceso a cuentas bancarias. El éxito, digamos, de este tipo de ataques logró la aparición de varios sucesores que tuvieron tanto éxito como el original. Algunos de ellos son PClock, CryptoLocker 2.0 y TorrentLocker.

RaaS: Ransomware-as-a-Service

Los años 2000 se caracterizan por varias situaciones y hechos curiosos, uno de ellos es el Anything-as-a-Service o sea, todo como servicio. Software-as-a-Service, Infrastructure-as-a-Service son sólo algunos ejemplos de que todo puede configurarse de cara a convertirse a un servicio aprovechable. Lo malo es que esto casi no conoce fronteras y el ransomware ganó su lugar en este ámbito en el año 2015.

El RaaS consistía en un modelo en el cual distintos grupos de cibercriminales distribuían determinado ransomware. Posteriormente, las ganancias se distribuían entre esos mismos grupos y los autores del ransomware. Incluso, montaban paneles con estadísticas sumamente detalladas que permitían dar seguimiento al status de las víctimas. Y si la necesidad lo dictaba, podían personalizar los códigos y distribuir ransomware más peligroso aún.

Al iniciar este artículo, habíamos mencionado a WannaCry. Justamente, este es uno de los ransomware que han aparecido entre los años 2015 y 2018 en donde el RaaS ganó protagonismo. Hasta hoy en día, se le recuerda como uno de los ataques más devastadores y que más perjuicios económicos ha causado a sus miles de millones de víctimas. Un dato interesante es que este ransomware, así como otro muy popular denominado NotPetya, tuvo mucho éxito debido a la implementación de exploits ya identificados por parte de la Agencia Nacional de Seguridad de Estados Unidos, pero que no fueron publicados oficialmente para su corrección. En consecuencia, casi nadie iba a poder prevenir este ataque por lo que en pocos días logró causar estragos. Se comenta que tanto WannaCry como NotPetya fueron creados por cibercriminales que contaban con fondos económicos y respaldo de autoridades gubernamentales.

La actualidad de este ataque se caracteriza por estrategias completamente renovadas. Los blancos ya no se centran en grupos de usuarios individuales sino más bien, grupos de usuarios en red que se encuentran en las organizaciones. ¿Por qué? Porque a lo largo de los años, factores como mejores prácticas de Security Awareness (Conciencia de Seguridad) y el altísimo precio del Bitcoin hicieron que mermase el ransomware como lo conocemos en general.

Hoy, el foco es aprovechar las vulnerabilidades de las redes para ganar acceso a los mismos e incluso generar backdoors para tener prácticamente control completo de las redes que son víctimas. Otro detalle a considerar es que el atacar solamente a una organización de cierto calibre y reputación puede generar fácilmente miles de dólares en perjuicios que se traducen en ganancias para los cibercriminales.

Y ahora, ¿qué debemos hacer para protegernos?

No hay novedades en relación a eso. Debemos seguir con las mismas prácticas de siempre. En ese sentido, no hay muchos secretos. Sin embargo, los especialistas en TI y Seguridad Informática deben tener la suficiente preparación, conocimiento y atención ante las tendencias de este tipo de ataques. Es sumamente importante que las organizaciones den mayúscula importancia a la seguridad de sus sistemas de redes. Si no ocurriese tal caso, se podrían dar casos de robo de datos o peor aun, filtración de datos que podría desencadenar en muchos otros ataques más.

Fuente obtenida de: https://www.redeszone.net/tutoriales/seguridad/ransomware-evolucion-historia/