Demostración en vídeo de este post:

En el post anterior se han explicado algunas herramientas para simular campañas de phishing, aunque lo cierto es que existen decenas de herramientas que hacen prácticamente lo mismo: scripts en bash con plantillas de servicios comunes y luego un servicio con ngrok.io para recibir lo que el usuario introduce. Esto en la práctica requiere cierto nivel de personalización de dichos scripts y además, definir un pretexto lo suficientemente creíble como para «motivar» al usuario a introducir información tan sensible como las credenciales de un servicio que utiliza con frecuencia. En este post se verán algunas otras herramientas que son sencillas y aunque se parecen en otras de esta misma categoría, se pueden alterar fácilmente y conceptualmente podrían funcionar en campañas de Red Team.

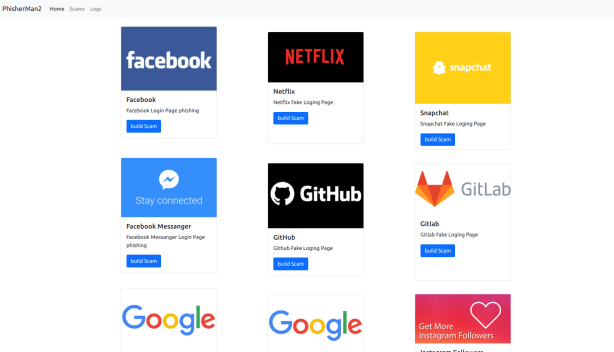

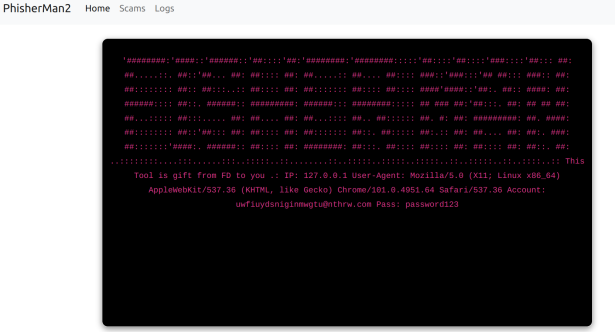

Es una herramienta escrita en Python con Flask y a diferencia de otras utilidades similares, ejecuta JPRQ como una alternativa a Ngrok.io. Su funcionamiento es simple, levanta un servidor en el puerto 5000 con Flask y a continuación, ayuda a levantar un servidor web Apache en la máquina local con un botón que simplemente levanta el servicio de «apache2». En la sección de «scams», se selecciona el servicio que se quiere exponer con JPRQ y copia el directorio donde está el código HTML del servicio seleccionado en /var/www/html.

Hay que tener en cuenta que el Apache tiene que estar levantado antes de pinchar sobre cualquiera de los «scams», ya que al hacerlo, se levantará automáticamente JPRQ con xterm y generará una URL que apuntará a localhost en el puerto 80.

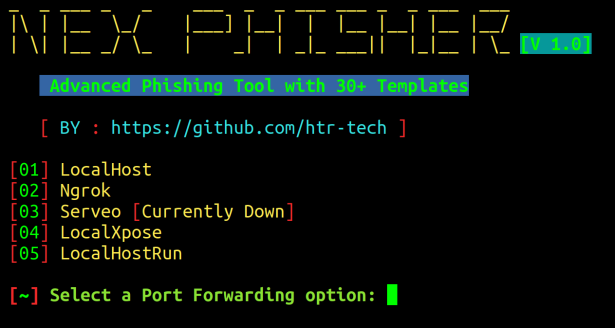

Es un script muy parecido a ZPhisher, de hecho, en el repositorio oficial se aprecia que las plantillas disponibles en este proyecto se han tomado de ZPhisher, no obstante tiene una ventaja sobre la otra herramienta y es que soporta más servicios de forwarding. Concretamente se puede seleccionar cualquiera de los que se aprecian en la siguiente imagen

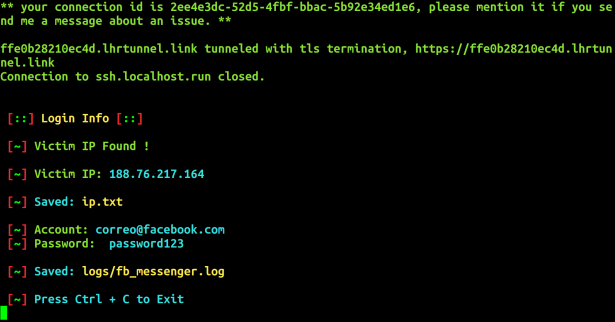

Los servicios LocalXpose y LocalHostRun pueden ser una alternativa interesante al clásico Ngrok y ambos se encuentran soportados en esta utilidad. Por lo demás, es un script como muchos otros de esta categoría en donde se genera un enlace, se envía a una víctima potencial y se recogen las credenciales introducidas.

En este caso es un script en bash que cuenta con más de 50 plantillas y permite utilizar una personalizada, esto puede ser útil en el caso de clonar un sitio concreto que no está en la lista o que se quiera integrar con una página clonada con SEToolkit, por ejemplo.

Otra ventaja que tiene es que se puede instalar sobre un dispositivo Android con Termux y es capaz de generar URLs acortadas utilizando TinyURL y Bitly.

Como se puede ver, aplicar este tipo de ataques no es nada complicado desde el punto de vista técnico y por ese motivo, es necesario prestar atención a los sitios que accedemos y los enlaces que llegan en correos electrónicos, ya sea de fuentes conocidas o no.

Un saludo y Happy Hack!

Adastra.

Fuente obtenida de: https://thehackerway.com/2022/06/21/aprende-a-simular-campanas-de-phishing-de-forma-facil-y-rapida-parte-2-de-2/